Hujum daraxti - Attack tree

Bu maqola uchun qo'shimcha iqtiboslar kerak tekshirish. (2012 yil aprel) (Ushbu shablon xabarini qanday va qachon olib tashlashni bilib oling) |

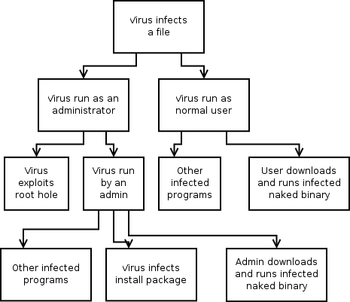

Daraxtlarga hujum qiling aktiv yoki maqsadga qanday hujum qilish mumkinligini ko'rsatadigan kontseptual diagrammalar. Hujum daraxtlari turli xil dasturlarda ishlatilgan. Axborot texnologiyalari sohasida ular tavsiflash uchun ishlatilgan kompyuter tizimlaridagi tahdidlar va mumkin hujumlar ushbu tahdidlarni amalga oshirish. Biroq, ulardan foydalanish odatdagi axborot tizimlarini tahlil qilish bilan cheklanmaydi. Ular mudofaa va aerokosmik sohalarda buzilishga chidamli elektronika tizimlariga (masalan, harbiy samolyotlardagi avionika) qarshi tahdidlarni tahlil qilish uchun keng qo'llaniladi.[1] Hujum daraxtlari tobora ko'proq kompyuterni boshqarish tizimlariga (ayniqsa elektrga tegishli) qo'llanilmoqda elektr tarmog'i ).[2] Hujum daraxtlari jismoniy tizimlarga tahdidlarni tushunish uchun ham ishlatilgan.

Hujum daraxtlarining ba'zi dastlabki tavsiflari qog'ozlar va maqolalarda uchraydi Bryus Shnayer,[3] u bo'lganida CTO ning Qarama-qarshi Internet xavfsizligi. Shnayer hujum daraxti tushunchalarini ishlab chiqishda aniq qatnashgan va ularni ommalashtirishda muhim rol o'ynagan. Biroq, hujum daraxtlariga oid dastlabki ommaviy qog'ozlarning ayrimlari[4] ning ishtirokini taklif qiladi Milliy xavfsizlik agentligi dastlabki rivojlanishda.

Hujum daraxtlari juda o'xshash, bir xil bo'lmasa ham tahdid daraxtlari. Tahdid daraxtlari 1994 yilda Edvard Amoroso tomonidan muhokama qilingan.[5]

Asosiy

Hujum daraxtlari - bu bitta ildiz, barg va bolalardan iborat ko'p darajali diagrammalar. Pastdan yuqoriga, bolalar tugunlari to'g'ridan-to'g'ri ota-ona qilish uchun qondirilishi kerak bo'lgan shartlardir tugun rost; qachon ildiz qoniqtirildi, hujum yakunlandi. Har biri tugun faqat to'g'ridan-to'g'ri qondirilishi mumkin bolalar tugunlari.

A tugun bo'lishi mumkin bola boshqa tugunning; bunday holatda, hujumni amalga oshirish uchun bir nechta qadamlar qo'yilishi mantiqan to'g'ri keladi. Masalan, stollarga o'rnatilgan sinf kompyuterlarini ko'rib chiqing. Bittasini o'g'irlash uchun mahkamlash kabelini kesib olish yoki qulfini ochish kerak. Kalitni tanlash yoki olish orqali qulfni ochish mumkin. Kalitni egasiga tahdid qilish, uni ushlab turuvchiga pora berish yoki uni saqlanadigan joydan olish yo'li bilan olish mumkin (masalan, sichqoncha ostida). Shunday qilib to'rt darajali hujum daraxtini chizish mumkin, ulardan bittasi (Pora Keyholder, Kalitni oling, Qulfni ochish, Kompyuterni o'g'irlash).

A-da tasvirlangan hujum tugun tasvirlangan ko'plab hujumlardan birini yoki bir nechtasini talab qilishi mumkin bolalar tugunlari qoniqmoq Bizning yuqoridagi holatimiz faqat ko'rsatmoqda Yoki shartlar; ammo, bir Va holat masalan, kabel uzilib qolsa, o'chirib qo'yilishi kerak bo'lgan elektron signalni qabul qilish orqali yaratilishi mumkin. Ushbu vazifani bajarishdan ko'ra a bola tuguni qulfni kesishda ikkala vazifa ham shunchaki yig'ilish nuqtasiga etib borishi mumkin. Shunday qilib yo'l ((Signalni o'chirib qo'ying, Kabelni kesib oling), Kompyuterni o'g'irlash) yaratilgan.

Hujum daraxtlari belgilangan nosozlik daraxti bilan bog'liq[6] rasmiyatchilik. Xato daraxti metodologiya ota tugunlari barg tugunlari tomonidan qoniqtirilganda eshik shartlariga mantiqiy ifodalarni qo'llaydi. Har bir tugunga priori ehtimollarni qo'shib, undan yuqori tugunlar yordamida hisoblash ehtimollarini bajarish mumkin Bayes qoidasi. Biroq, aslida aniq taxminiy taxminlar mavjud emas yoki to'plash uchun juda qimmat. Faol ishtirokchilar (ya'ni tajovuzkorlar) bilan kompyuter xavfsizligiga kelsak, hodisalarning ehtimollik taqsimoti, ehtimol, mustaqil emas yoki bir xilda taqsimlanmagan, shuning uchun Bayesning sodda tahlili mos emas.

Xato daraxtlarini tahlil qilishda ishlatiladigan Bayesiya analitik metodlari daraxtlarga hujum qilish uchun qonuniy ravishda qo'llanilishi mumkin emasligi sababli, tahlilchilar buning o'rniga boshqa usullardan foydalanadilar[7][8] ma'lum bir tajovuzkor tomonidan qaysi hujumlar afzal ko'rilishini aniqlash. Bu tajovuzkorning imkoniyatlarini (vaqt, pul, mahorat, jihoz) ko'rsatilgan hujumning resurs talablari bilan taqqoslashni o'z ichiga olishi mumkin. Hujumchining qobiliyatiga yaqin yoki undan yuqori bo'lgan hujumlar arzon va oson deb qabul qilingan hujumlarga qaraganda kamroq afzalroq. Hujum raqibning maqsadlarini qondirish darajasi hujumchining tanloviga ham ta'sir qiladi. Ikkala raqibning qobiliyatiga kiradigan va maqsadlarini qondiradigan hujumlar, bunday bo'lmaganlarga qaraganda ko'proq.

Ekspertiza

Hujum daraxtlari katta va murakkablashishi mumkin, ayniqsa aniq hujumlar bilan shug'ullanganda. To'liq hujum daraxti hujumni tugatishga olib keladigan yuzlab yoki minglab turli xil yo'llarni o'z ichiga olishi mumkin. Shunga qaramay, ushbu daraxtlar qanday tahdidlar mavjudligini va ular bilan qanday kurashishni aniqlash uchun juda foydali.

Hujum daraxtlari o'zlarini aniqlash uchun qarz berishlari mumkin axborotni ta'minlash strategiya. Shu bilan birga, ushbu strategiyani amalga oshirish siyosatini amalga oshirish hujum daraxtini o'zgartirishi haqida o'ylash muhimdir. Masalan, kompyuter viruslari tizim ma'murining mavjud dasturlar va dastur papkalarini to'g'ridan-to'g'ri o'zgartirish uchun kirish huquqini rad etish bilan himoyalangan bo'lishi mumkin, buning o'rniga paket menejeri ishlatilishi kerak. Bu hujum daraxtiga dizayndagi kamchiliklar yoki ekspluatatsiya paket menejerida.

Hujum daraxtiga tahdidni kamaytirishning eng samarali usuli uni daraxtga yaqin joyda yumshatish ekanligini kuzatish mumkin. ildiz iloji boricha. Garchi bu nazariy jihatdan asosli bo'lsa-da, tizimning doimiy ishlashiga boshqa ta'sirlarsiz tahdidni oddiygina kamaytirish mumkin emas. Masalan, a virusini yuqtirish xavfi Windows tizim standart (administrator bo'lmagan) hisob qaydnomasi yordamida kamayishi mumkin va NTFS o'rniga Yog ' fayl tizimi oddiy foydalanuvchilar operatsion tizimni o'zgartira olmasligi uchun. Buni amalga oshirish, odatdagi foydalanuvchi operatsion tizimni virus bilan yuqtirishi mumkinligi kutilgan yoki kutilmagan tarzda rad etadi.[iqtibos kerak ]; ammo, shuningdek, foydalanuvchilar ma'muriy vazifalarni bajarish uchun ma'muriy hisob qaydnomasiga o'tishni talab qiladi, shu bilan daraxtda turli xil tahdidlar to'plami va operativ qo'shimcha xarajatlar paydo bo'ladi. Bundan tashqari, foydalanuvchilar hali ham yozish huquqiga ega bo'lgan fayllarni yuqtirishga qodir, ular tarkibida fayllar va hujjatlar bo'lishi mumkin.

Kooperativ agentlardan foydalanadigan tizimlar dinamik ravishda tekshiradi va aniqlaydi zaiflik hujum daraxtlarini yaratadigan zanjirlar 2000 yildan beri qurilgan.[9]

Hujum daraxtini modellashtirish dasturi

Bir nechta tijorat paketlari va ochiq manba mahsulotlar mavjud.

Ochiq manba

ADTool Lyuksemburg Universitetidan

Tijorat

AttackTree + Isograph-dan

SecurITree Amenaza Technologies kompaniyasidan

RiskTree 2T Security-dan

Shuningdek qarang

- Kompyuter xavfsizligi

- Kompyuter xavfsizligi

- Kompyuter virusi

- Xato daraxtini tahlil qilish

- IT xavfi

- Xavf (kompyuter)

- Zaiflik (hisoblash)

Adabiyotlar

- ^ AQSh Mudofaa vazirligi, "Mudofaani sotib olish bo'yicha qo'llanma", 8.5.3.3-bo'lim

- ^ Chee-Vui Ten, Chen-Ching Liu, Manimaran Govindarasu, hujum daraxtlaridan foydalangan holda SCADA tizimlari uchun kiberxavfsizligini baholash, "Arxivlangan nusxa" (PDF). Arxivlandi asl nusxasi (PDF) 2010-06-30 kunlari. Olingan 2012-04-04.CS1 maint: nom sifatida arxivlangan nusxa (havola)

- ^ Schneier, Bryus (1999 yil dekabr). "Hujum daraxtlari". Doktor Dobbning jurnali, v.24, n.12. Arxivlandi asl nusxasidan 2007 yil 6 avgustda. Olingan 2007-08-16.

- ^ Kris Salter, O. Sami Saydjari, Bryus Shnayer, Jim Uolner, Xavfsiz tizim muhandislik metodikasi yo'lida, "Arxivlangan nusxa" (PDF). Arxivlandi (PDF) asl nusxasidan 2011-06-23. Olingan 2012-04-04.CS1 maint: nom sifatida arxivlangan nusxa (havola)

- ^ Amoroso, Edvard (1994). Kompyuter xavfsizligi asoslari. Yuqori egar daryosi: Prentice Hall. ISBN 0-13-108929-3.

- ^ "Aerokosmik qo'llanmalar bilan ishlaydigan xatolar to'g'risidagi qo'llanma" (PDF). Arxivlandi asl nusxasi (PDF) 2016-12-28 kunlari. Olingan 2019-02-26.

- ^ Donald L Bakshu, Gregori S Parnell, Uillard L Ulkenxolz, Donald L Parklar, Jeyms M Uolner, O. Sami Saydjari, Muhim axborot tizimlarining missiyaga yo'naltirilgan dizayn tahlili, Harbiy operatsiyalar tadqiqotlari V10, N2, 2005, [1][doimiy o'lik havola ]

- ^ Terrance R Ingoldsby, Amenaza Technologies Limited, hujum daraxtiga asoslangan tahdid xavfini tahlil qilish, sotuvchi oq qog'oz, "Arxivlangan nusxa" (PDF). Arxivlandi (PDF) asl nusxasidan 2016-03-04. Olingan 2012-04-09.CS1 maint: nom sifatida arxivlangan nusxa (havola)

- ^ "NOOSE - tarmoqqa yo'naltirilgan ob'ektga yo'naltirilgan xavfsizlik bo'yicha ekspert, 14-tizim ma'muriyati konferentsiyasi (LISA 2000), Nyu-Orlean". Olingan 2010-04-21.