CBC-MAC - CBC-MAC

Yilda kriptografiya, a shifr bloklarini zanjirlovchi xabarlarni tasdiqlash kodi (CBC-MAC) a ni qurish texnikasi xabarni tasdiqlash kodi dan blok shifr. Xabar ba'zi bir blok shifrlash algoritmi bilan shifrlangan CBC rejimi har bir blok avvalgi blokning to'g'ri shifrlanishiga bog'liq bo'ladigan bloklar zanjirini yaratish. Ushbu o'zaro bog'liqlik har qanday oddiy matnli bitning o'zgarishi yakuniy shifrlangan blokning blok shifrining kalitini bilmasdan turib bashorat qilish yoki unga qarshi tura olmaydigan tarzda o'zgarishiga olib kelishini ta'minlaydi.

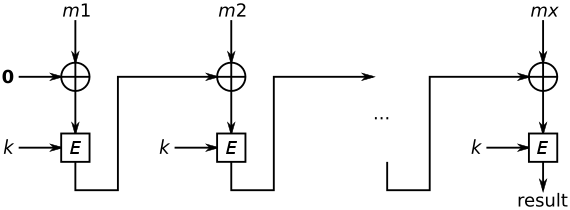

Xabarning CBC-MAC-ni hisoblash uchun m, bittasi shifrlaydi m nol bilan CBC rejimida boshlash vektori va oxirgi blokni saqlaydi. Quyidagi rasm bloklarni o'z ichiga olgan xabarni CBC-MAC hisoblashini chizib beradi maxfiy kalit yordamida k va blok shifr E:

Ruxsat etilgan va o'zgaruvchan uzunlikdagi xabarlar bilan xavfsizlik

Agar ishlatilgan blok shifr xavfsiz bo'lsa (bu a degan ma'noni anglatadi yolg'on tasodifiy almashtirish ), keyin CBC-MAC sobit uzunlikdagi xabarlar uchun xavfsizdir.[1] Biroq, o'z-o'zidan, u o'zgaruvchan uzunlikdagi xabarlar uchun xavfsiz emas. Shunday qilib, har qanday bitta kalit faqat sobit va ma'lum uzunlikdagi xabarlar uchun ishlatilishi kerak. Buning sababi, ikkita xabar uchun to'g'ri xabar yorlig'ini (ya'ni CBC-MAC) biladigan tajovuzkor va uchinchi xabarni yaratishi mumkin kimning CBC-MAC ham bo'ladi . Bu birinchi blokni XORing qilish orqali amalga oshiriladi bilan t keyin biriktirish m bu o'zgartirilgan bilan ; ya'ni qilish orqali . Xabar uchun MACni hisoblashda , biz MACni hisoblaymiz m odatdagi tarzda t, ammo bu qiymat sahnadagi hisoblash uchun oldinga zanjirlanganda biz birinchi xabarning MAC uchun olingan qiymati bilan eksklyuziv YOKI operatsiyani bajaramiz. Ushbu xabarning yangi xabarda mavjudligi, bekor qilinishini anglatadi va birinchi xabarda oddiy matn bloklaridan MACga hech qanday hissa qo'shmaydi. m: va shuning uchun bu .

Ushbu muammoni oxiriga xabar hajmidagi blok qo'shish bilan hal qilib bo'lmaydi.[2] O'zgaruvchan uzunlikdagi xabarlar uchun xavfsiz bo'lishi uchun CBC-MAC-ni o'zgartirishning uchta asosiy usuli mavjud: 1) kirish uzunligidagi kalitlarni ajratish; 2) uzunlikni oldindan belgilash; 3) oxirgi blokni shifrlash.[2] Bunday holatda, shuningdek, boshqa ish rejimidan foydalanish tavsiya etilishi mumkin, masalan, CMAC yoki HMAC o'zgaruvchan uzunlikdagi xabarlarning yaxlitligini himoya qilish.

Uzunlik oldindan

Bitta yechim - xabarning uzunligini birinchi blokga kiritish;[3] aslida CBC-MAC xavfsizligi isbotlangan, chunki bir-birining old qo'shimchasi bo'lgan ikkita xabar ishlatilmasa va uzunlikni oldindan belgilash bu alohida holat bo'lsa.[4] Agar ishlov berish boshlanganda xabar uzunligi ma'lum bo'lmasligi mumkin bo'lsa, bu muammoli bo'lishi mumkin.

Shifrlash-oxirgi blok

Shifrlash-oxirgi blok CBC-MAC (ECBC-MAC)[5] sifatida belgilanadi CBC-MAC-ELB (m, (k1, k2)) = E(k2, CBC-MAC (k1, m)).[2] CBC-MAC-ni o'zgaruvchan uzunlikdagi xabarlarga kengaytirishning boshqa muhokama qilingan usullari bilan taqqoslaganda, shifrlash-oxirgi blok hisoblashning oxirigacha xabarning uzunligini bilishning hojati yo'qligi bilan afzaldir.

Hujum usullari

Ko'pgina kriptografik sxemalarda bo'lgani kabi, shifrlarni va boshqa protokollarni sodda ravishda ishlatish hujumlarga olib kelishi mumkin, bu esa kriptografik himoya samaradorligini pasaytiradi (yoki hatto foydasiz qiladi). Biz CBC-MAC-dan noto'g'ri foydalanish tufayli mumkin bo'lgan hujumlarni taqdim etamiz.[6]

Shifrlash va autentifikatsiya qilish uchun bir xil tugmachadan foydalanish

Umumiy xatolardan biri shu kalitni qayta ishlatishdir k CBC shifrlash va CBC-MAC uchun. Garchi turli xil maqsadlar uchun kalitni qayta ishlatish umuman yomon amaliyot bo'lsa-da, bu holda xato ajoyib hujumga olib keladi:

Aytaylik, Elis Bobga shifrlangan matn bloklarini yubordi . Etkazib berish jarayonida Momo Havo har qanday narsani buzishi mumkin shifrlash-matn bloklari va u tanlagan bitlarning bittasini xohlaganicha sozlash, agar yakuniy blok bo'lsa, , bir xil bo'lib qolmoqda. Ushbu misol uchun va umumiylikni yo'qotmasdan, biz shifrlash jarayonida ishlatiladigan initsializatsiya vektori nollarning vektori deb hisoblaymiz.

Bob xabarni olgach, avval u shifrlangan matn bloklari yordamida Elis qo'llagan shifrlash jarayonini o'zgartirib, xabarning parolini ochadi. . Bobga Elisning asl nusxasi o'rniga etkazilgan buzilgan xabar .

Bob avval olingan maxfiy kalit yordamida olingan xabarni parolini ochadi K tegishli oddiy matnni olish uchun. E'tibor bering, ishlab chiqarilgan barcha oddiy matnlar dastlab Elis yuborgan matndan farq qiladi, chunki Momo Havo so'nggi shifrlangan matn bloklaridan boshqasini o'zgartirdi. Xususan, yakuniy oddiy matn, , aslidan farq qiladi, , Elis yuborgan; bo'lsa-da bir xil, , shuning uchun boshqa oddiy matn oldingi shifrlangan matn blokini parolini echgandan so'ng eksklyuziv-OR-ga zanjirlashda hosil bo'ladi : .

Bundan kelib chiqadiki, endi Bob CBC-MAC-dan foydalanib autentifikatsiya yorlig'ini o'zi ochgan oddiy matnning barcha qiymatlari bo'yicha hisoblab chiqadi. Yangi xabar uchun yorliq, , tomonidan berilgan:

Ushbu ifodaning tengligiga e'tibor bering

bu aniq :

va bundan kelib chiqadiki .

Shuning uchun, Momo Havo tranzitda shifrlangan matnni o'zgartirishi mumkin edi (bu qanday aniq matnga mos kelishini bilmasdan), umuman boshqacha xabar, , ishlab chiqarilgan, ammo ushbu xabar uchun yorliq asl nusxaning yorlig'iga to'g'ri keldi va Bob tarkibida tranzit qilinganligini bilmagan edi. Ta'rifga ko'ra, xabarni tasdiqlash kodi singan agar biz boshqa xabarni topsak (oddiy matnli juftliklar ketma-ketligi) ) oldingi xabar bilan bir xil teg ishlab chiqaradi, P, bilan . Shundan kelib chiqadiki, ushbu foydalanish stsenariysida xabarni autentifikatsiya qilish protokoli buzilgan va Bob Elis unga xabar bermagan xabarni yuborgan deb aldangan.

Agar buning o'rniga biz shifrlash va autentifikatsiya qilish bosqichlari uchun turli xil tugmachalardan foydalansak, aytaylik va navbati bilan ushbu hujum bekor qilindi. O'zgartirilgan shifr-matn bloklarini parolini hal qilish oddiy matn satrini oladi . Biroq, MAC-ning boshqa kalitdan foydalanishi tufayli , biz xuddi shu tegni ishlab chiqarish uchun xabarni tasdiqlash kodini hisoblashning oldingi bosqichida parolni echish jarayonini "bekor qila olmaymiz"; har biri o'zgartirilgan endi tomonidan shifrlangan bo'ladi CBC-MAC jarayonida ma'lum bir qiymatgacha .

Ushbu misol, shuningdek, CBC-MACni to'qnashuvlarga chidamli bir tomonlama funktsiya sifatida ishlatib bo'lmasligini ko'rsatmoqda: agar bitta kalitga "xesh" qo'yadigan boshqa xabar yaratish ahamiyatsiz bo'lsa.

Boshlash vektorining qiymat jihatidan farqlanishiga ruxsat berish

Blok shifridan foydalanib ma'lumotlarni shifrlashda shifr bloklarini zanjirlash (yoki boshqa) rejimida an ni joriy qilish odatiy holdir boshlash vektori shifrlash jarayonining birinchi bosqichiga. Odatda ushbu vektorni tasodifiy tanlash talab qilinadi (a nonce ) va blok shifr ishlaydigan biron bir maxfiy kalit uchun takrorlanmasligi. Bu semantik xavfsizlikni ta'minlaydi, xuddi shu oddiy matnning bir xil shifrlangan matnga shifrlanmaganligini va tajovuzkorning aloqada bo'lishiga imkon beradi.

Xabarni autentifikatsiya qilish kodini hisoblashda, masalan CBC-MAC da, boshlash vektoridan foydalanish mumkin bo'lgan hujum vektori hisoblanadi.

Shifrlangan matn blokirovkalash zanjiri ishida oddiy matnning birinchi bloki eksklyuziv OR (yoki). Ushbu operatsiyaning natijasi shifrlash uchun blok shifriga kirishdir.

Shunga qaramay, shifrlash va parolni echishni amalga oshirishda biz boshlang'ich vektorini oddiy matnga yuborishimiz kerak - odatda birinchi shifr matni blokining oldidagi blok kabi - oddiy matnning birinchi bloki parolini ochish va muvaffaqiyatli tiklash uchun. Agar MACni hisoblasak, biz boshlang'ich vektorini boshqa tomonga oddiy matnda etkazishimiz kerak, shunda ular xabardagi yorliqni ular hisoblagan qiymatga mos kelishini tekshirishlari mumkin.

Agar biz ishga tushirish vektorini o'zboshimchalik bilan tanlab olishga imkon bersak, unda bitta matn yorlig'ini ishlab chiqarishda oddiy matnning birinchi bloki potentsial ravishda o'zgartirilishi (boshqa xabarni uzatish) mumkin.

Xabarni ko'rib chiqing . Xususan, CBC-MAC uchun xabar yorlig'ini hisoblashda biz boshlang'ich vektorini tanladik Shunday qilib MACni hisoblash boshlanadi . Bu (xabar, teg) juftligini hosil qiladi .

Endi xabarni yarating . O'zgartirilgan har bir bit uchun , boshlash vektorini ishlab chiqarish uchun boshlash vektoridagi mos bitni aylantiring . Bundan kelib chiqadiki, ushbu xabar uchun MACni hisoblash uchun biz tomonidan hisoblashni boshlaymiz . Oddiy matndagi va boshlang'ich vektoridagi bitlar bir xil joylarda aylantirilganligi sababli, ushbu birinchi bosqichda modifikatsiya bekor qilinadi, ya'ni blok shifrining kiritilishi shu bilan bir xil bo'ladi . Agar oddiy matnga qo'shimcha o'zgartirishlar kiritilmasa, boshqa xabar uzatilishiga qaramay, xuddi shu yorliq olinadi.

Agar boshlang'ich vektorini tanlash erkinligi olib tashlansa va CBC-MACning barcha tatbiq etilishi ma'lum bir boshlash vektoriga o'rnatilsa (ko'pincha nollarning vektori, lekin nazariy jihatdan, barcha dasturlar kelishgan taqdirda, har qanday narsa bo'lishi mumkin), bu hujum davom eta olmaydi.

Xulosa qilib aytganda, agar tajovuzkor MAC-ni tekshirish uchun ishlatiladigan IV-ni o'rnatishga qodir bo'lsa, u MAC-ni bekor qilmasdan birinchi ma'lumotlar blokini o'zboshimchalik bilan o'zgartirishi mumkin.

Bashoratli boshlash vektoridan foydalanish

Ba'zida IV xabarlarni takroriy hujumlarini oldini olish uchun hisoblagich sifatida ishlatiladi, ammo agar tajovuzkor MAC-ni tekshirish uchun qanday IV ishlatilishini taxmin qila oladigan bo'lsa, u avvalgi kuzatilgan xabarni birinchi ma'lumot blokini o'zgartirib, o'zgarishlarning o'rnini qoplash uchun takrorlashi mumkin. Tasdiqlash uchun foydalaniladigan IV, masalan, tajovuzkor xabarni kuzatgan bo'lsa bilan va biladi , u ishlab chiqarishi mumkin bilan MAC tekshiruvidan o'tadi .

Eng oddiy qarshi choralar - uni ishlatishdan oldin IV ni shifrlash (ya'ni ma'lumotlarga IV ni oldindan belgilash). Shu bilan bir qatorda CFB rejimida MAC ishlatilishi mumkin, chunki CFB rejimida IV ma'lumotlar bilan XORed qilinmasdan oldin shifrlanadi.

Yana bir yechim (agar xabarni takroriy hujumlaridan himoya qilish zarur bo'lmasa) har doim nol vektor IV dan foydalanish kerak.[7] Uchun yuqoridagi formulaga e'tibor bering bo'ladi . Shunday qilib, beri va bir xil xabar, ta'rifi bo'yicha ular bir xil tegga ega bo'ladi. Bu soxtalashtirish emas, aksincha CBC-MAC-dan maqsadli foydalanish.

Algoritmni belgilaydigan standartlar

FIPS PUB 113 Kompyuter ma'lumotlarini tasdiqlash (endi eskirgan) AQSh hukumati standarti yordamida CBC-MAC algoritmini ishlatgan DES blok shifr sifatida.

CBC-MAC algoritmi teng keladi ISO / IEC 9797-1 MAC algoritmi 1.

Shuningdek qarang

- CMAC - Har xil uzunlikdagi xabarlar uchun xavfsiz bo'lgan blok-shifrga asoslangan MAC algoritmi (tomonidan tavsiya etilgan NIST ).

- OMAC va PMAC - Bloklash shifrlarini xabarlarni tasdiqlash kodlariga (MAC) aylantirishning boshqa usullari.

- Bir tomonlama siqishni funktsiyasi - Hash funktsiyalari blok shifrlaridan amalga oshirilishi mumkin. Ammo shuni ta'kidlash kerakki, xavfsizlik va ulardan foydalanish o'rtasida sezilarli farqlar mavjud MAClar (masalan, CBC-MAC) va xeshlar.

Adabiyotlar

- ^ M. Bellare, J. Kilian va P. Rogauey. Shifr bloklarini zanjirlovchi xabarlarning autentifikatsiya kodining xavfsizligi. JCSS 61 (3): 362-399, 2000 yil.

- ^ a b v Bellare va boshqalarning 5-bo'limiga qarang.

- ^ ISO / IEC 9797-1: 1999 Axborot texnologiyalari - Xavfsizlik texnikasi - Xabarlarni tasdiqlash kodlari (MAC) - 1-qism: Blok shifridan foydalanadigan mexanizmlar, 6.1.3-band. To'ldirish usuli 3

- ^ C. Rackoff va S. Gorbunov. Blokni zanjirlovchi xabarni tasdiqlash kodining xavfsizligi to'g'risida.

- ^ http://spark-university.s3.amazonaws.com/stanford-crypto/slides/05.3-integrity-cbc-mac-and-nmac.pptx

- ^ Nima uchun men CBC-MAC-dan nafratlanaman tomonidan Metyu D. Yashil

- ^ Zamonaviy kriptografiyaga kirish, Jonathan Kats va Yuda Lindellning ikkinchi nashri

![m '' = m | [(m_ {1} ' oplus t) | m_ {2}' | dots | m_ {x} ']](https://wikimedia.org/api/rest_v1/media/math/render/svg/d2359189c7c2c4e8e203758741488322c77d97a2)