Chipni autentifikatsiya qilish dasturi - Chip Authentication Program

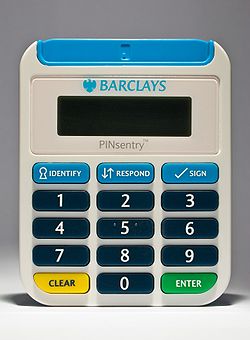

The Chipni autentifikatsiya qilish dasturi (CAP) - bu MasterCard foydalanish uchun tashabbus va texnik xususiyatlar EMV bank faoliyati smart-kartalar uchun autentifikatsiya onlayn va telefon banklarida foydalanuvchilar va operatsiyalar. Shuningdek, u tomonidan qabul qilingan Viza kabi Parolni dinamik tasdiqlash (DPA).[1] CAP spetsifikatsiyasi qo'l moslamasini belgilaydi (CAP o'quvchi) smartkart uyasi, raqamli klaviatura va kamida 12 ta belgini (masalan, starburst displeyi ). O'z banki tomonidan CAP o'quvchisiga ega bo'lgan bank mijozlari o'zlarining kiritishlari mumkin Chip va PIN-kod (EMV ) qo'llab-quvvatlanadigan bir nechta variantlardan birida qatnashish uchun CAP o'quvchisiga kartani autentifikatsiya protokollari. CAP - bu shakl ikki faktorli autentifikatsiya bitimni muvaffaqiyatli amalga oshirish uchun ham smart-karta, ham haqiqiy PIN-kod bo'lishi kerak. Banklar tizim shubhali mijozlar deb nomlangan ma'lumotlarni o'qib chiqib, o'zlarining ma'lumotlarini firibgar veb-saytlariga kiritish xavfini kamaytiradi deb umid qilmoqda. fishing elektron pochta xabarlari.[2]

Faoliyat printsipi

CAP spetsifikatsiyasi bir nechta autentifikatsiya usullarini qo'llab-quvvatlaydi. Dastlab foydalanuvchi o'z smart-kartasini CAP o'quvchisiga joylashtiradi va PIN-kodni kiritish orqali unga imkon beradi. Keyin bitim turini tanlash uchun tugma bosiladi. Ko'pgina o'quvchilar turli xil nomlar ostida foydalanuvchi uchun mavjud bo'lgan ikkita yoki uchta tranzaksiya turlariga ega. Ba'zi ma'lum dasturlar:

- Kod / identifikatsiya qilish

- Keyingi kiritishni talab qilmasdan, CAP o'quvchi o'nli kasr hosil qilish uchun smart-karta bilan o'zaro ta'sir qiladi bir martalik parol, masalan, bank veb-saytiga kirish uchun ishlatilishi mumkin.

- Javob

- Ushbu rejim amalga oshiriladi muammoga javoban autentifikatsiya qilish, bu erda bank veb-sayti mijozdan CAP o'quvchiga "chaqiruv" raqamini kiritishni, so'ngra CAP o'quvchi tomonidan ko'rsatiladigan "javob" raqamini veb-saytga ko'chirishni so'raydi.

- Imzo

- Ushbu rejim avvalgi versiyaning kengaytmasi bo'lib, unda nafaqat tasodifiy "chaqirish" qiymati, balki o'tkazilgan qiymat, valyuta va qabul qiluvchining hisob raqami kabi muhim operatsion tafsilotlar ham CAP o'quvchisiga kiritilishi kerak.

Yuqorida qayd etilgan bitim turlari ikkita rejimdan biri yordamida amalga oshiriladi. Ushbu rejimlardan biri ikkita shaklga ega bo'lib, u uchta aniq rejimni yaratishi mumkin, ammo ular spetsifikatsiyada bunday nomlanmagan.

- Tartib1

- Bu oddiy pul operatsiyalari uchun rejim, masalan, savdogar orqali onlayn xarid qilish. Bitim qiymati va valyuta kriptogrammani hisoblashda mavjud. Agar karta buni talab qilmasa yoki terminal uni qo'llab-quvvatlamasa, u holda mablag 'ham, valyuta ham nolga o'rnatiladi.

- Rejim2

- Ushbu rejim hech qanday operatsiya o'tkazilmagan foydalanuvchini autentifikatsiya qilish uchun foydali bo'lishi mumkin, masalan, Internet-bank tizimiga kirish. Hech qanday tranzaksiya qiymati, valyuta yoki boshqa ma'lumotlar kiritilmagan, bu javoblarni oldindan hisoblash yoki qayta ishlatish juda oson.

- Tranzaksiya ma'lumotlarini imzolash (TDS) bilan

- Ushbu rejim yanada murakkab operatsiyalar uchun ishlatilishi mumkin, masalan, hisoblar o'rtasida pul o'tkazmalari. Tranzaksiya bo'yicha bir nechta ma'lumotlar maydonlari birlashtirilib, so'ngra xeshlash algoritmi uchun kalit sifatida Mode2 kriptogrammasi bilan xeshlanadi. Natijada paydo bo'lgan xash TDS bo'lmagan rejimda hisoblangan kriptogramma o'rniga ishlatiladi.[3]

Mode1 TDS bilan Mode2-ning o'ziga xos foydalanishiga juda o'xshaydi, ammo juda muhim farq bor. Mode1 operatsiyasida tranzaksiya ma'lumotlari (summa va valyuta turi) TDSsiz Mode2-da ishlatiladigan barcha qiymatlarga qo'shimcha ravishda ishlatiladi, holbuki Mode2 kriptogramma hisoblash bosqichiga kiritmasdan, ketma-ket bosqichda o'z operatsiyalari ma'lumotlarini o'z ichiga oladi . Agar bu farq bo'lmasa edi, unda barcha operatsiyalar turli xil ixtiyoriy bitim ma'lumotlari bilan bitta operatsiya sifatida umumlashtirilishi mumkin edi.

Protokol tafsilotlari

Uchala rejimda ham CAP o'quvchi EMV kartasidan foydalanuvchi tomonidan kiritilgan tafsilotlarni o'z ichiga olgan xayoliy EMV to'lov operatsiyasining bekor qilinishini tasdiqlovchi ma'lumotlar paketini chiqarishni so'raydi. Ushbu tasdiqlash xabarida a mavjud xabarni tasdiqlash kodi (odatda CBC-MAC /Uch karra DES ) bu smart-kartada xavfsiz saqlangan kartaga xos maxfiy kalit yordamida hosil bo'ladi. Bunday bekor qilish to'g'risidagi xabarlar odatdagi EMV to'lov dasturiga hech qanday xavf tug'dirmaydi, lekin kriptografik tekshiruvdan o'tkazilishi mumkin va ular to'g'ri PIN-kod kiritilgandan keyingina EMV karta orqali hosil qilinadi. Bu CAP dizaynerlariga PIN-kod bilan ishlaydigan EMV-karta mavjudligini va berilgan ma'lumotlarning bir qismini ko'rganligini tasdiqlovchi kriptografik dalillarni yaratish usulini taqdim etdi, ular ishlatilayotgan EMV kartalariga yangi dasturiy ta'minot funktsiyalarini qo'shmasdan.

EMV smartkartasida har bir to'lov yoki CAP tranzaktsiyasi bilan ko'paytiriladigan (odatda 16 bitli) hisoblagich mavjud. CAP o'quvchi tomonidan ko'rsatiladigan javob asosan kartaning javob qismining turli qismlaridan iborat (Application Transaction Counter, MAC va boshqalar), keyinchalik kartada saqlangan Emitentning autentifikatsiya indikatori (IAI) yozuvi bilan belgilanadigan aniq bitlarga kamaytiriladi (Application Transaction Counter, MAC va boshqalar). bu har bir emitent asosida o'rnatiladi, garchi emitent xohlasa ham, har bir kartaning IAI ma'lumotlar bazasini saqlaydigan har bir karta uchun tasodifiy ravishda o'rnatilishi mumkin), nihoyat, keraksiz bitlar bekor qilingandan so'ng (asosan bitlarning mutlaq holati ahamiyatsiz bo'lsa, IAI-ning biti 0 ga teng bo'lsa, karta javobidagi mos keladigan bit faqat 0 ga o'rnatilgandan ko'ra o'chirilishini anglatadi. Nihoyat, qiymat ikkilikdan o'nli raqamga aylantiriladi va foydalanuvchiga ko'rsatiladi. Qisqartirilgan misol quyida keltirilgan:

- CAP qurilmasi EMV dasturini tanlaydi, kartadan IAI ma'lumotlarini o'qiydi va foydalanuvchi bajarilishi kerak bo'lgan harakatni tanlaydi (ushbu misolda IAI 111011011000 bo'ladi2).

- Muvaffaqiyatli PIN kod kiritilgandan so'ng, CAP qurilmasi 011100111010 raqamiga murojaat yuboradi2 avtorizatsiya so'rovi bilan kriptogramma (ARQC) operatsiyasi sifatida.

- Smartcard 110101110110 raqamiga javob beradi2 va CAP qurilmasi soxta operatsiyani bekor qiladi.

- CAP qurilmasi IAI niqobidan foydalanadi: 1110110110002 bitlarni tushirish; niqobdagi 0 ga mos keladigan bitlar tashlanadi.

- Shuning uchun oxirgi javob 11001102 yoki o'nlik bilan 102

Haqiqiy dunyo jarayoni, albatta, biroz murakkabroq, chunki karta ARQC-ni ikkita formatning birida qaytarishi mumkin (yoki oddiy Javob Xati Shablon Formatining 1-turi (id. 8016) yoki undan murakkab javob xati shablonining formati 2 (id. 7716), bu ARQC ma'lumotlarini 1-formatdagi formatga mos kelish uchun ketma-ket yig'ilishi kerak bo'lgan alohida TLV qiymatlariga ajratadi.

Identifikatsiya rejimida javob faqat IAI dan talab qilinadigan bitlarga bog'liq, chunki miqdori va mos yozuvlar raqami nolga o'rnatiladi; bu shuni anglatadiki, javobni tanlash va 00000000 raqamini kiritish aslida aniq javobni hosil qiladi. Ammo, agar bank tomonidan javob so'rovi yuborilgan bo'lsa, xuddi shu raqam va ¤0.00 miqdoridagi imo-ishora rejimidan foydalanib, yana haqiqiy natija paydo bo'ladi, bu esa firibgar mijozga "test" o'tkazishni buyurishi mumkin. "firibgar tomonidan jabrlanuvchining hisob raqamiga pul oluvchi sifatida qo'shilishi uchun javob buyrug'ini tekshirish uchun foydalanadigan ¤0.00 miqdoridagi javob; ushbu hujumlar kamida 0,01 miqdoriga qadar faoliyatni bekor qilmaydigan kuchli autentifikatsiya qurilmalaridan foydalangan banklarga qarshi amalga oshirilishi mumkin edi.[4] Ushbu turdagi hujumlarning ehtimoli 2009 yil oktyabr oyida MasterCard Application yozuviga mos keladigan xavfsiz domenni ajratish funktsiyasini amalga oshiradigan yangi avlod qurilmalari chiqarilganda hal qilindi.[tushuntirish kerak ] Xuddi shunday albatta; identifikatsiyalash buyrug'ini amalga oshiruvchi bank firibgar tomonidan jabrlanuvchidan 00000000 ma'lumotnomasi sifatida "test" javob operatsiyasini amalga oshirishni talab qilishiga imkon beradi va keyinchalik jabrlanuvchining hisob raqamiga muvaffaqiyatli kirish imkoniyatiga ega bo'ladi.[4]

Xuddi shu kartadagi PIN-kodni takrorlash hisoblagichi boshqa EMV operatsiyalarida bo'lgani kabi ishlatiladi. Xuddi bankomat yoki POS terminalida bo'lgani kabi, CAP o'quvchisiga ketma-ket uch marta noto'g'ri PIN-kod kiritilsa, karta bloklanadi.

Mos kelmaslik

Dastlabki CAP spetsifikatsiyasi odatdagi EMV operatsiyalaridan foydalanishga mo'ljallangan bo'lib, agar kerak bo'lsa, CAP dasturi mavjud EMV kartalarining dasturiy ta'minotini yangilamasdan tarqatilishi mumkin. Afzal dastur CAP operatsiyalari uchun alohida dasturdan foydalanadi. Ikki ilova ma'lum ma'lumotlarni, masalan, PIN-kodni baham ko'rishi mumkin, boshqa ma'lumotlar esa faqat bitta dasturga tegishli bo'lgan hollarda (ya'ni EMV uchun terminal tavakkalchiligini boshqarish ma'lumotlari) yoki alohida (masalan, tranzaksiya hisoblagichi) ega bo'lgan holatlarda tarqatilmaydi. EMV va CAP operatsiyalari aniqroq tekshirilishi mumkin bo'lgan alohida hisoblagichlarni ko'paytiradi). O'quvchi, shuningdek, ba'zi birlari kartadagi qiymatlar bilan bekor qilinishi mumkin bo'lgan dasturga oid maxsus ma'lumotlarni olib yuradi. Shuning uchun, CAP o'quvchilari odatda turli xil emitent banklarning kartalari bilan mos kelmaydi.

Shu bilan birga, Buyuk Britaniyaning aksariyat banklari tomonidan chiqarilgan kartalarni o'qiydiganlar, ular tomonidan belgilangan CAP kichik to'plamiga mos keladi APACS, demak, aksariyat hollarda Buyuk Britaniya banki tomonidan chiqarilgan kartalardan boshqa bank tomonidan chiqarilgan kartani o'quvchida foydalanish mumkin.

Zaifliklar

Kembrij universiteti tadqiqotchilar Saar Drimer, Stiven Merdok va Ross Anderson tadqiqot olib bordi[4] protokoldagi bir qator zaif tomonlarni va o'quvchilarning ham, kartalarning ham Buyuk Britaniyadagi variantini bayon qilib, CAP dasturini amalga oshirishda. Ko'plab zaif tomonlar topildi. Radboud universiteti tadqiqotchilar Gollandiyada zaiflikni topdilar ABN AMRO e.dentifier2, tajovuzkorga a buyrug'ini berishga imkon beradi USB foydalanuvchi roziligisiz zararli operatsiyalarni imzolash uchun ulangan o'quvchi.[5]

Foydalanuvchilar

Shvetsiya

- Nordea 2007 yil noyabr oyida CAP-dan foydalanish.[6] Nordea eCode yechimi Nordea tomonidan ham eBanking, eTicaret (3DS), hamda eID bilan foydalaniladi. CAP-ni kengaytiradigan yanada rivojlangan funksiyalarga ega o'quvchi, Nordea-ning CAP dasturlarini troyanlarga qarshi va xavfsizroq qiladi. o'rtada odam hujumlari. EID uchun foydalanilganda foydalanuvchi "soliq deklaratsiyasini" Internetda yoki elektron hukumatning har qanday bajarilgan funktsiyalarini topshirishi mumkin. Qurilma USB-port bilan jihozlangan bo'lib, bankka sezgir operatsiyalarni tasdiqlash uchun Sign-What-You-See-ni amalga oshirishi mumkin.

Birlashgan Qirollik

- The Buyuk Britaniyaning to'lovlarni boshqarish Buyuk Britaniya banklari tomonidan foydalanish uchun CAP kichik to'plamini aniqladi. Hozirda foydalanilmoqda:

- Barclays, Lloyds Bank, Nationwide, NatWest, Cooperative Bank / Smile va RBS ning CAP o'quvchilari mos keladi.

- Barclays CAP o'quvchilarini chiqara boshladi (deb nomlangan PIN-kod) 2007 yilda.[7][8] Ularning onlayn-bank veb-saytida aniqlash kirishni tekshirish rejimi va imzo operatsiyani tekshirish rejimi. The javob bering rejimi hisob ma'lumotlarini tasdiqlash uchun yangi PingIt Mobile Payment dasturining bir qismi sifatida ishlatiladi. Qurilma, shuningdek, firibgarlikka urinishning oldini olish uchun an'anaviy chip va pin moslamalarini almashtirib, filiallarda ishlatiladi.

- Tomonidan chiqarilgan bank kartalari HBOS tizimga texnik jihatdan mos keladi, ammo HBOS CAP o'quvchilarini o'zlarining onlayn-banklarida foydalanish uchun hali taqdim etmagan.[4]

Dasturiy ta'minotni amalga oshirish

U erda mavjud[9] Python-da yozilgan, TDS bilan 1-rejim, 2-rejim va 2-rejimni qo'llab-quvvatlaydigan dasturiy ta'minot, identifikatsiya qilish funktsiyasi (00000000) m1 funktsiyasiga mos keladi.

E'tibor bering, ushbu dasturiy ta'minotni haqiqiy moliyaviy operatsiyalar uchun ishlatish ba'zi xavflarga olib kelishi mumkin. Darhaqiqat, mustaqil o'quvchidan foydalanishning afzalligi shundaki, bank kartasini kompyuterda potentsial joylashgan zararli dasturlardan ajratish. Xavfsiz o'quvchida foydalanish keylogger PIN-kodni ushlab qolish xavfini tug'diradi va zararli dasturlarni sotish nuqtasi karta tafsilotlariga kirish huquqini oladi yoki hatto uni o'zgartirish uchun operatsiyani to'xtatadi yoki o'z operatsiyasini amalga oshiradi.

Shuningdek qarang

Adabiyotlar

- ^ Parolni dinamik tasdiqlash Arxivlandi 2008-11-19 da Orqaga qaytish mashinasi, VISA Europe

- ^ https://www.theregister.co.uk/2007/04/18/pinsentry/

- ^ Banques en ligne: à la découverte d'EMV-CAP Arxivlandi 2012-11-27 da Orqaga qaytish mashinasi, UnixGarden

- ^ a b v d Drimer, Saar; Merdok, Stiven J.; Anderson, Ross (2009). Muvaffaqiyatsiz tugadi: Onlayn bank uchun kartani o'qiydiganlar (PDF). Moliyaviy kriptografiya va ma'lumotlar xavfsizligi. LNCS. 5628. Springer. 184-200 betlar. doi:10.1007/978-3-642-03549-4_11.

- ^ Muvaffaqiyatsiz uchun mo'ljallangan: Internet-bank uchun USB-ga ulangan o'quvchi

- ^ Yangi xavfsizlik echimi | nordea.se, shved tilida.

- ^ "Barclays PINsentry". Arxivlandi asl nusxasi 2007 yil 16 iyunda.

- ^ Ikki faktorli autentifikatsiyani boshlash uchun Barclays, Ro'yxatdan o'tish, 2006-08-09.

- ^ EMV-CAP Python dasturini amalga oshirish