HTTPS - HTTPS

| Internet protokoli to'plami |

|---|

| Ilova qatlami |

| Transport qatlami |

| Internet qatlami |

| Aloqa qatlami |

| HTTP |

|---|

| So'rov usullari |

| Sarlavha maydonlari |

| Holat kodlari |

| Xavfsizlikka kirishni boshqarish usullari |

| Xavfsizlikning zaif tomonlari |

Gipermatn uzatish protokoli xavfsiz (HTTPS) kengaytmasi Gipermatn uzatish protokoli (HTTP). U uchun ishlatiladi xavfsiz aloqa ustidan kompyuter tarmog'i, va Internetda keng qo'llaniladi.[1][2] HTTPS-da aloqa protokoli yordamida shifrlangan Transport qatlamining xavfsizligi (TLS) yoki ilgari Secure Sockets Layer (SSL). Shuning uchun protokol ham deb ataladi TLS orqali HTTP,[3] yoki SSL orqali HTTP.

HTTPS uchun asosiy motivlar autentifikatsiya kirilganlarning veb-sayt va himoya qilish maxfiylik va yaxlitlik tranzit paytida almashinadigan ma'lumotlar. Bu himoya qiladi o'rtada odam hujumlari va ikki tomonlama shifrlash mijoz va server o'rtasidagi aloqa kommunikatsiyalarni himoya qiladi tinglash va buzish.[4][5] Amalda, bu tajovuzkorlarning aralashuvisiz mo'ljallangan veb-sayt bilan aloqa qilishiga ishonchli ishonchni ta'minlaydi.

HTTPS-ning autentifikatsiya qilish tomoni ishonchli uchinchi tomon tomonidan server tomonidan imzolanishni talab qiladi raqamli sertifikatlar. Bu tarixiy jihatdan juda qimmat operatsiya edi, ya'ni to'liq tasdiqlangan HTTPS ulanishlari faqat xavfsiz to'lov operatsiyalari xizmatlarida va boshqa xavfsiz korporativ axborot tizimlarida bo'lishi mumkin edi. Butunjahon tarmog'i. 2016 yilda, tomonidan kampaniya Elektron chegara fondi veb-brauzer ishlab chiquvchilarining qo'llab-quvvatlashi bilan protokol keng tarqalishiga olib keldi.[6] Hozirda HTTPS veb-foydalanuvchilar tomonidan asl xavfsiz bo'lmagan HTTPga qaraganda tez-tez ishlatiladi, birinchi navbatda barcha turdagi veb-saytlarda sahifa haqiqiyligini himoya qilish uchun; xavfsiz hisob qaydnomalari; va foydalanuvchi aloqalari, shaxsiy ma'lumotlari va veb-sahifalarni shaxsiy ravishda saqlash.[7]

Umumiy nuqtai

The Resurs identifikatorining yagona shakli (URI) sxemasi HTTPS HTTP sxemasi bilan bir xil foydalanish sintaksisiga ega. Biroq, HTTPS brauzerga trafikni himoya qilish uchun SSL / TLS qo'shimcha shifrlash qatlamidan foydalanish to'g'risida signal beradi. SSL / TLS, ayniqsa, HTTP uchun juda mos keladi, chunki u aloqaning faqat bir tomoni bo'lsa ham, u biroz himoya qilishi mumkin tasdiqlangan. Bu Internet orqali HTTP operatsiyalari bilan bog'liq bo'lib, odatda faqat server autentifikatsiya qilingan (serverni tekshirayotgan mijoz tomonidan sertifikat ).

HTTPS xavfsiz bo'lmagan tarmoq orqali xavfsiz kanal yaratadi. Bu oqilona himoyani ta'minlaydi tinglovchilar va o'rtada odam hujumlari, etarli bo'lsa shifrlangan suitlar ishlatiladi va server sertifikati tasdiqlangan va ishonchli.

HTTPS HTTP-ni to'liq TLS-ning ustiga qo'yganligi sababli, asosiy HTTP protokoli to'liq shifrlanishi mumkin. Bunga so'rov URL manzili (veb-sahifaning qaysi biri so'ralganligi), so'rov parametrlari, sarlavhalar va cookie-fayllar (ko'pincha foydalanuvchi to'g'risidagi ma'lumotni o'z ichiga olgan) kiradi. Ammo, chunki veb-sayt manzillari va port raqamlar, albatta, asosiy narsaning bir qismidir TCP / IP protokollar, HTTPS ularning oshkor qilinishini himoya qila olmaydi. Amalda bu shuni anglatadiki, to'g'ri tuzilgan veb-serverda ham, tinglovchilar veb-serverning IP-manzili va port raqamini, hatto ba'zan domen nomini (masalan, www.example.org, ammo URLning qolgan qismi emas) aniqlay olishadi. foydalanuvchi uzatilgan ma'lumotlarning miqdori va aloqa davomiyligi bilan bir qatorda aloqa qiladi, garchi aloqa mazmuni emas.[4]

Veb-brauzerlar HTTPS veb-saytlariga asoslangan holda ularga qanday ishonishni biladilar sertifikat idoralari ularning dasturiy ta'minotiga oldindan o'rnatilgan. Sertifikat idoralari shu tarzda veb-brauzer yaratuvchilari tomonidan ishonchli sertifikatlarni taqdim etishlariga ishonishadi. Shuning uchun foydalanuvchi veb-saytga HTTPS ulanishiga ishonishi kerak agar va faqat agar quyidagilarning barchasi to'g'ri:

- Foydalanuvchi brauzer dasturi to'g'ri o'rnatilgan sertifikat vakolatlari bilan HTTPS-ni to'g'ri bajarishiga ishonadi.

- Foydalanuvchi sertifikat idorasiga faqat qonuniy veb-saytlarga kafolat berishga ishonadi.

- Veb-saytda haqiqiy sertifikat taqdim etiladi, demak u ishonchli organ tomonidan imzolangan.

- Sertifikat veb-saytni to'g'ri aniqlaydi (masalan, brauzer tashrif buyurganida "https://example.com ", olingan sertifikat boshqa bir tashkilot uchun emas, balki" example.com "uchun to'g'ri keladi).

- Foydalanuvchi protokolning shifrlash qatlami (SSL / TLS) eshitish vositalaridan etarlicha himoyalanganligiga ishonadi.

HTTPS buzilishi mumkin bo'lgan xavfli tarmoqlar va tarmoqlar uchun ayniqsa muhimdir. Ishonchsiz tarmoqlar, masalan, ommaviy Wi-fi kirish nuqtalari, bir xil mahalliy tarmoqdagi barcha foydalanuvchilarga ruxsat berish paket hidlash va HTTPS tomonidan himoyalanmagan maxfiy ma'lumotlarni toping. Bundan tashqari, ba'zi bepul foydalanish va pullik WLAN tarmoqlar bilan shug'ullanish orqali veb-sahifalarni buzish kuzatilgan paketli in'ektsiya boshqa veb-saytlarda o'z reklamalarini taqdim etish uchun. Ushbu amaliyotni zararli ravishda ko'p usullar bilan ishlatish mumkin, masalan, in'ektsiya yo'li bilan zararli dastur veb-sahifalarga va foydalanuvchilarning shaxsiy ma'lumotlarini o'g'irlash.[8]

HTTPS ulanish uchun ham muhimdir Tor anonimlik tarmog'i, chunki zararli Tor tugunlari boshqacha tarzda xavfli tarkibida o'tayotgan tarkibni buzishi yoki o'zgartirishi va ulanishga zararli dasturlarni kiritishi mumkin. Buning sabablaridan biri Elektron chegara fondi va Tor loyihasi rivojlanishni boshladi Hamma joyda HTTPS,[4] Tor brauzer to'plamiga kiritilgan.[9]

Global haqida ko'proq ma'lumot berilganligi sababli ommaviy kuzatuv va shaxsiy ma'lumotlarni o'g'irlaydigan jinoyatchilar, Internet-ulanish turidan qat'i nazar, barcha veb-saytlarda HTTPS xavfsizligidan foydalanish tobora muhim ahamiyat kasb etmoqda.[10][11] Garchi; .. bo'lsa ham metadata foydalanuvchi tashrif buyurgan alohida sahifalar haqida sezgir hisoblanmasligi mumkin, agar u birlashtirilsa, foydalanuvchi haqida ko'p narsalarni ochib berishi va foydalanuvchining shaxsiy hayotiga zarar etkazishi mumkin.[12][13][14]

HTTPS-ni tarqatish ham foydalanishga imkon beradi HTTP / 2 (yoki uning oldingisi, endi eskirgan protokol SPDY ), bu sahifaning yuklanish vaqtini, hajmini va kechikishini kamaytirishga mo'ljallangan yangi HTTP avlodi.

Foydalanish tavsiya etiladi HTTP qat'iy transport xavfsizligi (HSTS) HTTPS bilan foydalanuvchilarni o'rtada odam hujumlaridan himoya qilish uchun, ayniqsa SSL tozalash.[14][15]

HTTPS ni kamdan-kam ishlatiladigan narsalar bilan adashtirmaslik kerak Xavfsiz HTTP (S-HTTP) da ko'rsatilgan RFC 2660.

Veb-saytlarda foydalanish

2018 yil aprel oyidan boshlab[yangilash], Alexa-ning eng yaxshi 1,000,000 veb-saytlarining 33,2% HTTPS-ni sukut bo'yicha ishlatadi,[16] Internetning 137.971 ta eng mashhur veb-saytlarining 57.1% HTTPS xavfsiz dasturiga ega,[17] va 70% sahifa yuklari (Firefox Telemetry tomonidan o'lchanadi) HTTPS-dan foydalanadi.[18]

Brauzerni birlashtirish

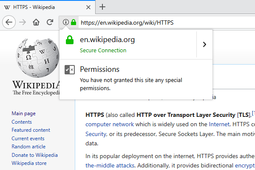

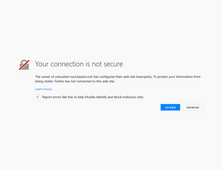

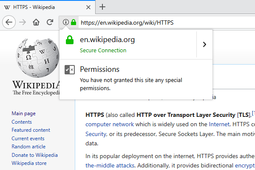

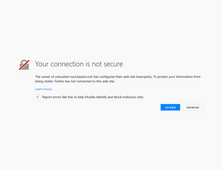

Ko'pchilik brauzerlar yaroqsiz sertifikat olsalar, ogohlantirishni ko'rsating. Eski brauzerlar noto'g'ri sertifikat bilan saytga ulanishda foydalanuvchiga dialog oynasi davom ettirishni xohlashlarini so'rab. Yangi brauzerlar butun oyna bo'ylab ogohlantirishni aks ettiradi. Shuningdek, yangi brauzerlar sayt xavfsizligi haqidagi ma'lumotlarni manzil satri. Kengaytirilgan tasdiqlash sertifikatlari yangi brauzerlarda manzil satrini yashil rangga aylantiring. Ko'pgina brauzerlar, shuningdek, shifrlangan va shifrlanmagan tarkib aralashmasi bo'lgan saytga kirishda foydalanuvchiga ogohlantirish ko'rsatadilar. Bundan tashqari, ko'pchilik veb-filtrlar taqiqlangan veb-saytlarga kirishda xavfsizlik to'g'risida ogohlantirishni qaytaring.

Ko'p veb-brauzerlar, shu jumladan Firefox (bu erda ko'rsatilgan) manzil satri foydalanuvchiga ularning aloqasi xavfsizligini, ko'pincha fonni bo'yash orqali aytish.

Saytga faqat umumiy sertifikat bilan kirishda, manzil satri Firefox yashil rangga aylanadi. Boshqalar uchun brauzerlar, "qulflash" belgisi paydo bo'lishi mumkin.

Ko'pgina veb-brauzerlar xavfsizlik sertifikatlari yaroqsiz bo'lgan saytlarga kirganda foydalanuvchini ogohlantiradi.

The Elektron chegara fondi, "Ideal dunyoda, har bir veb-so'rov HTTPS-da sukut bo'yicha saqlanishi mumkin" deb o'ylab, HTTPS Everywhere uchun qo'shimcha qo'shimchani taqdim etdi Mozilla Firefox, Gugl xrom, Xrom va Android, bu odatiy ravishda yuzlab tez-tez ishlatiladigan veb-saytlar uchun HTTPS-ni yoqadi.[19][20]

Xavfsizlik

HTTPS xavfsizligi odatda uzoq muddatli foydalanadigan asosiy TLS hisoblanadi jamoat qisqa muddatli ishlab chiqarish uchun shaxsiy kalitlar sessiya kaliti, undan keyin mijoz va server o'rtasidagi ma'lumotlar oqimini shifrlash uchun foydalaniladi. X.509 sertifikatlar serverni (va ba'zan mijozni ham) autentifikatsiya qilish uchun ishlatiladi. Natijada, sertifikat idoralari va ochiq kalit sertifikatlari sertifikat va uning egasi o'rtasidagi munosabatlarni tekshirish, shuningdek sertifikatlarni yaratish, imzolash va haqiqiyligini boshqarish uchun zarurdir. Bu identifikatorlarni a orqali tekshirishdan ko'ra ko'proq foydali bo'lishi mumkin ishonchli veb, 2013 yilgi ommaviy kuzatuv ma'lumotlari Sertifikat idoralariga e'tiborni potentsial zaif tomon sifatida qaratdi o'rtada odam hujumlari.[21][22] Shu nuqtai nazardan muhim xususiyat oldinga maxfiylik, kelajakda uzoq muddatli maxfiy kalitlar yoki parollar buzilgan taqdirda, o'tmishda saqlangan shifrlangan aloqalarni olish va parolini echib bo'lmasligini ta'minlaydi. Hamma veb-serverlar to'g'ridan-to'g'ri maxfiylikni ta'minlamaydilar.[23][yangilanishga muhtoj ]

HTTPS samarali bo'lishi uchun sayt HTTPS orqali to'liq joylashtirilishi kerak. Agar sayt tarkibidagi ba'zi narsalar HTTP orqali yuklangan bo'lsa (masalan, skriptlar yoki rasmlar) yoki faqat kirish uchun sahifa kabi muhim ma'lumotlarni o'z ichiga olgan ma'lum bir sahifa HTTPS orqali yuklangan bo'lsa, saytning qolgan qismi yuklangan bo'lsa oddiy HTTP orqali foydalanuvchi hujumlar va kuzatuvlarga qarshi himoyasiz bo'ladi. Qo'shimcha ravishda, pechene HTTPS orqali xizmat ko'rsatadigan saytda quyidagilar bo'lishi kerak xavfsiz atribut yoqilgan. Hissiy ma'lumotlarga ega bo'lgan saytda, foydalanuvchi va seans har safar HTTPS o'rniga HTTP bilan kirganida fosh bo'ladi.[14]

Texnik

HTTP dan farq

HTTPS URL manzillari "https: //" bilan boshlang va foydalaning port Sukut bo'yicha 443, holbuki, HTTP URL-lar "http: //" bilan boshlanadi va sukut bo'yicha 80-portdan foydalaniladi.

HTTP shifrlanmagan va shuning uchun himoyasiz o'rtada odam va hujumlarni tinglash, bu tajovuzkorlarga veb-sayt qayd yozuvlari va maxfiy ma'lumotlarga kirish huquqini berishi va veb-sahifalarni o'zgartirish uchun o'zgartirishi mumkin zararli dastur yoki reklama. HTTPS bunday hujumlarga qarshi turish uchun ishlab chiqilgan va ularga qarshi xavfsiz hisoblanadi (eskirgan SSL versiyalaridan foydalanadigan HTTPS dasturlari bundan mustasno).

Tarmoq qatlamlari

HTTP ning eng yuqori qatlamida ishlaydi TCP / IP modeli - bu dastur qatlami; kabi TLS xavfsizlik protokoli (bitta qatlamning pastki qatlami sifatida ishlaydi), bu HTTP xabarini uzatishdan oldin shifrlaydi va xabar kelgandan keyin parolini ochadi. To'liq aytganda, HTTPS alohida protokol emas, balki oddiy foydalanishni anglatadi HTTP ustidan shifrlangan SSL / TLS ulanishi.

HTTPS barcha xabarlar tarkibini, jumladan HTTP sarlavhalarini va so'rov / javob ma'lumotlarini shifrlaydi. Mumkin bo'lgan holatlar bundan mustasno CCA da tasvirlangan kriptografik hujum cheklovlar Quyidagi bo'limda, tajovuzkor hech bo'lmaganda ikki tomon o'rtasida, ularning domen nomlari va IP-manzillari bilan bog'liqligini bilib olishi kerak.

Serverni sozlash

HTTPS ulanishlarini qabul qilish uchun veb-serverni tayyorlash uchun administrator a yaratishi kerak ochiq kalit sertifikati veb-server uchun. Ushbu sertifikat ishonchli shaxs tomonidan imzolangan bo'lishi kerak sertifikat markazi veb-brauzer uni ogohlantirishsiz qabul qilishi uchun. Vakolat sertifikat egasi uni taqdim etadigan veb-server operatori ekanligini tasdiqlaydi. Veb-brauzerlar odatda ro'yxati bilan tarqatiladi asosiy sertifikat idoralarining sertifikatlarini imzolash ular tomonidan imzolangan sertifikatlarni tekshirishlari uchun.

Sertifikatlar olish

Bir qator tijorat sertifikat idoralari mavjud bo'lib, bir qator turdagi pullik SSL / TLS sertifikatlarini taqdim etadi, shu jumladan Kengaytirilgan tasdiqlash sertifikatlari.

Shifrlaymiz, 2016 yil aprel oyida boshlangan,[24] veb-saytlarga asosiy SSL / TLS sertifikatlarini etkazib beradigan bepul va avtomatlashtirilgan xizmatni taqdim etadi.[25] Ga ko'ra Elektron chegara fondi, Let's Encrypt HTTP-dan HTTPS-ga o'tishni "bitta buyruq berish yoki bitta tugmani bosish kabi osonlashtiradi."[26] Hozirda veb-xostlar va bulutli provayderlarning aksariyati "Let's Encrypt" dan foydalanib, o'z mijozlariga bepul sertifikatlar taqdim etishmoqda.

Kirish nazorati sifatida foydalaning

Tizim mijoz uchun ham ishlatilishi mumkin autentifikatsiya vakolatli foydalanuvchilarga veb-serverga kirishni cheklash uchun. Buning uchun sayt ma'muri odatda har bir foydalanuvchi uchun sertifikat yaratadi, uni foydalanuvchi o'z brauzeriga yuklaydi. Odatda, sertifikat vakolatli foydalanuvchining ismini va elektron pochta manzilini o'z ichiga oladi va foydalanuvchi identifikatorini tekshirish uchun har bir ulanishda server tomonidan avtomatik ravishda tekshiriladi, ehtimol parol talab qilinmaydi.

Agar maxfiy (shaxsiy) kalit buzilgan bo'lsa

Ushbu bo'lim bo'lishi kerak yangilangan. Sabab berilgan: Eskirgan. (Aprel 2019) |

Shu nuqtai nazardan muhim xususiyat oldinga mukammal maxfiylik (PFS). HTTPS seansini o'rnatish uchun ishlatiladigan uzoq muddatli assimetrik maxfiy kalitlardan biriga ega bo'lish, suhbatni parolini ochish uchun qisqa muddatli sessiya kalitini olishni osonlashtirmasligi kerak, hatto undan keyin ham. Diffie-Hellman kalit almashinuvi (DHE) va Diffie-Hellman elliptik egri chizig'i kalit almashinuvi (ECDHE) 2013 yilda ushbu xususiyatga ega bo'lgan yagona sxemalardir. 2013 yilda Firefox, Opera va Chromium brauzerlari sessiyalarining atigi 30 foizi va Apple-ning deyarli 0 foizi foydalangan. Safari va Microsoft Internet Explorer sessiyalar.[23] 2018 yil avgust oyida chop etilgan TLS 1.3, oldingi maxfiyliksiz shifrlarni qo'llab-quvvatlashni to'xtatdi. 2020 yil fevral oyidan boshlab[yangilash], So'rovda qatnashgan veb-serverlarning 96,6% ba'zi turdagi to'g'ridan-to'g'ri maxfiylikni qo'llab-quvvatlaydi va 52,1% ko'pchilik brauzerlar bilan oldingi maxfiylikdan foydalanadi.[27]

Sertifikat amal qilish muddati tugamasdan bekor qilinishi mumkin, masalan, maxfiy kalitning maxfiyligi buzilganligi sababli. Kabi mashhur brauzerlarning yangi versiyalari Firefox,[28] Opera,[29] va Internet Explorer kuni Windows Vista[30] amalga oshirish Onlayn sertifikat holati protokoli (OCSP) bunday emasligini tekshirish uchun. Brauzer sertifikatning seriya raqamini sertifikat idorasiga yoki uning vakiliga OCSP (Online Certificate Status Protocol) orqali yuboradi va vakolatli organ javob beradi, brauzerda sertifikat hanuzgacha amal qiladimi yoki yo'qmi.[31]Shuningdek, CA a chiqarishi mumkin CRL odamlarga ushbu sertifikatlar bekor qilinganligini aytish.

Cheklovlar

SSL (Secure Sockets Layer) va TLS (Transport Layer Security) shifrlash ikki rejimda sozlanishi mumkin: oddiy va o'zaro. Oddiy rejimda autentifikatsiya faqat server tomonidan amalga oshiriladi. O'zaro versiya foydalanuvchidan shaxsiy o'rnatishni talab qiladi mijoz sertifikati foydalanuvchi autentifikatsiyasi uchun veb-brauzerda.[32] Ikkala holatda ham, himoya darajasi to'g'riligiga bog'liq amalga oshirish dasturiy ta'minot va kriptografik algoritmlar foydalanishda.

SSL / TLS saytni a tomonidan indeksatsiyalashga to'sqinlik qilmaydi veb-brauzer, va ba'zi hollarda URI shifrlangan manbadan faqat so'ralgan so'rov / javob hajmini bilish orqali xulosa chiqarish mumkin.[33] Bu tajovuzkorga Oddiy matn (umumiy foydalaniladigan statik tarkib) va shifrlangan matn (statik tarkibning shifrlangan versiyasi), ruxsat beruvchi a kriptografik hujum.

Chunki TLS HTTP darajasidan past bo'lgan protokol darajasida ishlaydi va yuqori darajadagi protokollar haqida ma'lumotga ega emas, TLS serverlari aniq bir manzil va port kombinatsiyasi uchun faqat bitta sertifikatni taqdim etishi mumkin.[34] Ilgari, bu uni ishlatish mumkin emasligini anglatardi nomga asoslangan virtual xosting HTTPS bilan. Yechim deb nomlangan Server nomi ko'rsatmasi (SNI) mavjud bo'lib, u ulanishni shifrlashdan oldin xost nomini serverga yuboradi, ammo ko'plab eski brauzerlar ushbu kengaytmani qo'llab-quvvatlamaydilar. SNI-ni qo'llab-quvvatlash beri mavjud Firefox 2, Opera 8, Apple Safari 2.1, Gugl xrom 6 va Internet Explorer 7 kuni Windows Vista.[35][36][37]

Arxitektura nuqtai nazaridan:

- SSL / TLS aloqasi TLS ulanishini boshlaydigan birinchi oldingi mashina tomonidan boshqariladi. Agar biron bir sababga ko'ra (marshrutizatsiyalash, trafikni optimallashtirish va h.k.) ushbu oldingi mashina dastur serveri bo'lmasa va u ma'lumotlarni ochib berishi kerak bo'lsa, foydalanuvchi autentifikatsiyasi to'g'risidagi ma'lumotni yoki sertifikatni dastur serveriga tarqatish uchun echimlarni topish kerak, bu kerak kim bilan bog'lanishini biling.

- O'zaro autentifikatsiya qilingan SSL / TLS uchun SSL / TLS seansi ulanishni boshlaydigan birinchi server tomonidan boshqariladi. Shifrlashni zanjirli serverlar bo'ylab tarqatish kerak bo'lgan holatlarda sessiya vaqtiOut boshqarish juda qiyin bo'ladi.

- Xavfsizlik o'zaro SSL / TLS bilan maksimal darajada ishlaydi, ammo mijoz tomonida SSL / TLS ulanishini to'g'ri tugatish va foydalanuvchini uzish uchun server seansining tugashini kutish yoki barcha tegishli mijoz dasturlarini o'chirishdan boshqa usul yo'q.

Murakkab turi o'rtada hujum SSL stripping deb nomlangan 2009 yilda taqdim etilgan Blackhat konferentsiyasi. Ushbu turdagi hujum HTTPS tomonidan taqdim etilgan xavfsizlikni https: ga bog'lash http: bir nechta Internet foydalanuvchilari o'zlarining brauzer interfeyslariga aslida "https" yozuvini kiritganlaridan foydalanib, havolani bosish orqali xavfsiz saytga kirishadi va shu bilan ular HTTPS dan foydalanayapmiz deb o'ylashadi. HTTP. Shunda tajovuzkor mijoz bilan aniq aloqada bo'ladi.[38] Bu HTTP da chaqirilgan qarshi chorani ishlab chiqishga undadi HTTP qat'iy transport xavfsizligi.

HTTPS bir qator ta'sirchan ekanligi ko'rsatilgan transport tahlili hujumlar. Trafikni tahlil qilish hujumlari - bu bir turi yon kanal hujumi shifrlangan trafikning o'ziga xos xususiyatlarini aniqlash uchun trafikning vaqtidagi va hajmidagi o'zgarishlarga bog'liq. Trafikni tahlil qilish mumkin, chunki SSL / TLS shifrlash trafik tarkibini o'zgartiradi, lekin trafik hajmi va vaqtiga minimal ta'sir qiladi. 2010 yil may oyida tadqiqotchilar tomonidan olib borilgan tadqiqot ishi Microsoft tadqiqotlari va Indiana universiteti paketlarning kattaligi kabi yon kanallardan batafsil nozik foydalanuvchi ma'lumotlari olinishi mumkinligini aniqladi. Tadqiqotchilar, sog'liqni saqlash, soliqqa tortish, investitsiya va veb-qidiruvdagi bir nechta eng yuqori darajadagi veb-ilovalarda HTTPS himoyasiga qaramay, tinglovchi foydalanuvchining kasalliklari / dori-darmonlari / operatsiyalari haqida xulosa chiqarishi mumkin. uning oilaviy daromadi va investitsiya sirlari.[39] Ushbu ish HTTPS-ning trafik tahliliga nisbatan zaifligini namoyish etgan bo'lsa-da, mualliflar tomonidan taqdim etilgan yondashuv qo'lda tahlil qilishni talab qildi va asosan HTTPS bilan himoyalangan veb-ilovalarga qaratildi.

Ko'pgina zamonaviy veb-saytlar, shu jumladan Google, Yahoo !, va Amazon-ning HTTPS-dan foydalanishi ko'pchilik foydalanuvchilar uchun umumiy Wi-Fi-ning ulanish nuqtalariga kirishga urinishlarni keltirib chiqaradi, chunki agar Wi-Fi hot spot kirish sahifasi yuklanmasa, foydalanuvchi HTTPS manbasini oching.[40] Kabi bir nechta veb-saytlar neverssl.com va nonhttps.com, ularga har doim HTTP kirish imkoni berilishini kafolatlaydi.[41][42]

Tarix

Netscape Communications uchun HTTPS-ni 1994 yilda yaratgan Netscape Navigator veb-brauzer.[43] Dastlab, HTTPS bilan ishlatilgan SSL protokol. SSL rivojlanganligi sababli Transport qatlamining xavfsizligi (TLS), HTTPS tomonidan rasmiy ravishda ko'rsatilgan RFC 2818 2000 yil may oyida. Google 2018 yil fevralida Chrome brauzeri HTTP saytlarini 2018 yil iyulidan keyin "Xavfsiz" deb belgilashini e'lon qildi.[44] Ushbu harakat veb-sayt egalarini HTTPS-ni amalga oshirishga undaydi Butunjahon tarmog'i yanada xavfsizroq.

Shuningdek qarang

- Bullrun (parolni hal qilish dasturi) - AQSh tomonidan boshqariladigan maxfiy shifrlashga qarshi dastur Milliy xavfsizlik agentligi

- Kompyuter xavfsizligi

- HSTS

- HTTPsec

- Moxie Marlinspike

- Opportunistik shifrlash

- Stunnel

Adabiyotlar

- ^ "O'z saytingizni HTTPS bilan himoyalash". Google Support. Google Inc. Arxivlandi asl nusxasidan 2015-03-01. Olingan 2018-10-20.

- ^ "HTTPS nima?". Comodo CA Limited. Arxivlandi asl nusxasidan 2015-02-12. Olingan 2018-10-20.

Hyper Text Transfer Protocol Secure (HTTPS) - bu HTTP ning xavfsiz versiyasi [...]

- ^ Tarmoq ishchi guruhi (2000 yil may). "TLS orqali HTTP". Internet muhandisligi bo'yicha maxsus guruh. Arxivlandi asl nusxasidan 2018-10-31. Olingan 2018-10-20.

- ^ a b v "Hamma joyda HTTPS bo'yicha savollar". 2016-11-08. Arxivlandi asl nusxasidan 2018-11-14 kunlari. Olingan 2018-10-20.

- ^ "Veb-saytlar uchun https standart protokolidan foydalanish statistikasi, 2019 yil iyul". w3techs.com. Arxivlandi asl nusxasidan 2019-08-01. Olingan 2019-07-20.

- ^ "Internetni shifrlash". Elektron chegara fondi. Arxivlandi asl nusxasidan 2019 yil 18-noyabrda. Olingan 19 noyabr 2019.

- ^ "HTTP, HTTPS, SSL TLS orqali". Noyabr 2019. Arxivlandi asl nusxasidan 2019-12-13. Olingan 2019-11-19.

- ^ "Mehmonxonada Wifi JavaScript-ni qarshi qilish". Uyqusizlik. 2012-04-03. Arxivlandi asl nusxasidan 2018-11-18. Olingan 2018-10-20.

- ^ Tor Project, Inc. "Tor brauzeri nima?". TorProject.org. Arxivlandi asl nusxasidan 2013-07-17. Olingan 2012-05-30.

- ^ Konigsburg, Eytan; Pant, Rajiv; Kvochko, Elena (2014-11-13). "HTTPS-ni qabul qilish". The New York Times. Arxivlandi asl nusxasidan 2019-01-08. Olingan 2018-10-20.

- ^ Gallager, Kevin (2014-09-12). "NSA Vahiylaridan o'n besh oy o'tgach, nega ko'proq yangiliklar tashkilotlari HTTPS dan foydalanmayapti?". Matbuot erkinligi jamg'armasi. Arxivlandi asl nusxasidan 2018-08-10. Olingan 2018-10-20.

- ^ "HTTPS reyting belgisi sifatida". Google Webmaster Central Blog. Google Inc. 2014-08-06. Arxivlandi asl nusxasidan 2018-10-17 kunlari. Olingan 2018-10-20.

Siz o'zingizning saytingizni HTTPS (Hypertext Transfer Protocol Secure) yordamida xavfsiz qilishingiz mumkin [...]

- ^ Grigorik, Ilya; Far, Per (2014-06-26). "Google I / O 2014 - hamma joyda HTTPS". Google Developers. Arxivlandi asl nusxasidan 2018-11-20. Olingan 2018-10-20.

- ^ a b v "HTTPS-ni qanday qilib to'g'ri tarqatish kerak". 2010-11-15. Arxivlandi asl nusxadan 2018-10-10. Olingan 2018-10-20.

- ^ "HTTP qat'iy transport xavfsizligi". Mozilla Developer Network. Arxivlandi asl nusxasidan 2018-10-19. Olingan 2018-10-20.

- ^ "Eng yaxshi 1M veb-saytlarida HTTPS foydalanish statistikasi". StatOperator.com. Arxivlandi asl nusxasidan 2019-02-09. Olingan 2018-10-20.

- ^ "Qualys SSL laboratoriyalari - SSL impulsi". www.ssllabs.com. 2018-04-03. Arxivlandi asl nusxasidan 2017-12-02. Olingan 2018-10-20.

- ^ "Keling, statistik ma'lumotlarni shifrlaymiz". LetsEncrypt.org. Arxivlandi asl nusxasidan 2018-10-19. Olingan 2018-10-20.

- ^ Ekkersli, Piter (2010-06-17). "Firefox kengaytmasi hamma joyda HTTPS bilan Internetni shifrlash". EFF blog. Arxivlandi asl nusxasidan 2018-11-25. Olingan 2018-10-20.

- ^ "Hamma joyda HTTPS". EFF loyihalari. 2011-10-07. Arxivlandi asl nusxasidan 2011-06-05. Olingan 2018-10-20.

- ^ Singel, Rayan (2010-03-24). "Huquqni muhofaza qilish vositasi SSL-ni bekor qiladi". Simli. Arxivlandi asl nusxasidan 2019-01-17. Olingan 2018-10-20.

- ^ Schoen, Set (2010-03-24). "Hukumatlar SSL sertifikatlarini soxtalashtirishi mumkin bo'lgan yangi tadqiqotlar". EFF. Arxivlandi asl nusxasidan 2016-01-04. Olingan 2018-10-20.

- ^ a b Dunkan, Robert (2013-06-25). "SSL: bugun ushlandi, ertaga paroli ochildi". Netcraft. Arxivlandi asl nusxasidan 2018-10-06. Olingan 2018-10-20.

- ^ Cimpanu, Katalin (2016-04-12). "Keling, bugun ishga tushirilgan shifrlaymiz, hozirda 3,8 million domenni himoya qiladi". Softpedia yangiliklari. Arxivlandi asl nusxasidan 2019-02-09. Olingan 2018-10-20.

- ^ Kerner, Shon Maykl (2014-11-18). "Internet xavfsizligini yaxshilashga qaratilgan sa'y-harakatlarni shifrlaymiz". eWeek.com. Quinstreet Enterprise. Olingan 2018-10-20.

- ^ Ekkersli, Piter (2014-11-18). "2015 yilda ishga tushirish: Butun Internetni shifrlash uchun sertifikat markazi". Elektron chegara fondi. Arxivlandi asl nusxasidan 2018-11-18. Olingan 2018-10-20.

- ^ Qualys SSL laboratoriyalari. "SSL zarbasi". Arxivlandi asl nusxasi (2019 yil 3-fevral) 2019 yil 15 fevralda. Olingan 25 fevral 2019.

- ^ "Mozilla Firefox maxfiylik siyosati". Mozilla Foundation. 2009-04-27. Arxivlandi asl nusxasidan 2018-10-18. Olingan 2018-10-20.

- ^ "Opera 8 FTP-da ishga tushirildi". Softpedia. 2005-04-19. Arxivlandi asl nusxasidan 2019-02-09. Olingan 2018-10-20.

- ^ Lourens, Erik (2006-01-31). "Internet Explorer 7-da HTTPS xavfsizligini yaxshilash". MSDN. Arxivlandi asl nusxasidan 2018-10-20. Olingan 2018-10-20.

- ^ Mayers, Maykl; Ankni, boy; Malpani, Ambarish; Galperin, Slava; Adams, Karlisl (1999-06-20). "Onlayn sertifikat holati protokoli - OCSP". Internet muhandisligi bo'yicha maxsus guruh. Arxivlandi asl nusxasidan 2011-08-25. Olingan 2018-10-20.

- ^ "Chrome qurilmalarida mijoz sertifikatlarini boshqarish - Chrome biznes va ta'lim uchun yordam". support.google.com. Arxivlandi asl nusxasidan 2019-02-09. Olingan 2018-10-20.

- ^ Pusep, Stanislav (2008-07-31). "Pirate Bay un-SSL" (PDF). Arxivlandi (PDF) asl nusxasidan 2018-06-20. Olingan 2018-10-20.

- ^ "SSL / TLS kuchli shifrlash: tez-tez so'raladigan savollar". apache.org. Arxivlandi asl nusxasidan 2018-10-19. Olingan 2018-10-20.

- ^ Lourens, Erik (2005-10-22). "Internet Explorer 7 Beta 2-da kelgusi HTTPS yaxshilanishlari". Microsoft. Arxivlandi asl nusxasidan 2018-09-20. Olingan 2018-10-20.

- ^ "Server nomini ko'rsatish (SNI)". aebrahimning boshi ichida. 2006-02-21. Arxivlandi asl nusxasidan 2018-08-10. Olingan 2018-10-20.

- ^ Per, Julien (2001-12-19). "TLS server nomini ko'rsatish uchun brauzerni qo'llab-quvvatlash". Bugzilla. Mozilla Foundation. Arxivlandi asl nusxasidan 2018-10-08. Olingan 2018-10-20.

- ^ "sslstrip 0.9". Arxivlandi asl nusxasidan 2018-06-20. Olingan 2018-10-20.

- ^ Shuo Chen; Rui Vang; XiaoFeng Vang; Kehuan Chjan (2010-05-20). "Veb-dasturlarda noaniq kanallar tarqalishi: bugungi haqiqat, ertangi kun uchun choralar". Microsoft tadqiqotlari. IEEE Xavfsizlik va maxfiylik bo'yicha simpozium 2010. Arxivlandi asl nusxasidan 2018-07-22. Olingan 2018-10-20.

- ^ Guaay, Metyu (2017-09-21). "Qanday qilib umumiy Wi-Fi tarmog'iga kirish sahifasini ochishga majbur qilish kerak". Arxivlandi asl nusxasidan 2018-08-10. Olingan 2018-10-20.

- ^ "NeverSSL". Arxivlandi asl nusxasidan 2018-09-01. Olingan 2018-10-20.

- ^ "https bo'lmagan veb-sayt". Arxivlandi asl nusxasidan 2018-10-17 kunlari. Olingan 2018-10-20.

- ^ Devorlar, Kolin (2005). O'rnatilgan dasturiy ta'minot: Ishlar. Nyu-York. p. 344. ISBN 0-7506-7954-9. Arxivlandi asl nusxasidan 2019-02-09. Olingan 2018-10-20.

- ^ "Xavfsiz veb qolish uchun shu erda". Chromium blogi. Arxivlandi asl nusxasidan 2019-04-24. Olingan 2019-04-22.