Zararli dastur - Malware

| Ushbu maqola ketma-ketlikning bir qismidir |

| Axborot xavfsizligi |

|---|

| Tegishli xavfsizlik toifalari |

| Tahdidlar |

|

| Himoyalar |

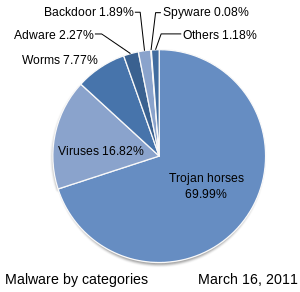

Zararli dastur (a portmanteau uchun zararli dasturiy ta'minot) har qanday dasturiy ta'minot zarar etkazish uchun qasddan ishlab chiqilgan kompyuter, server, mijoz, yoki kompyuter tarmog'i[1][2] (aksincha, sabab bo'lgan dasturiy ta'minot bilmagan holda ba'zi bir etishmovchilik tufayli zarar odatda a sifatida tavsiflanadi dasturiy ta'minotdagi xato ).[3] Zararli dasturlarning turli xil turlari, shu jumladan kompyuter viruslari, qurtlar, Troyan otlari, to'lov dasturlari, josuslarga qarshi dastur, reklama dasturi, firibgar dastur, tozalagich va qo'rqinchli buyumlar.

Dasturlar, agar ular yashirin ravishda kompyuter foydalanuvchisi manfaatlariga zid bo'lsa, zararli dastur deb hisoblanadi. Masalan, bir nuqtada Sony musiqa kompakt-disklari jimgina rootkit o'rnatdi noqonuniy nusxa ko'chirishni oldini olish maqsadida xaridorlarning kompyuterlarida, shuningdek, foydalanuvchilarning tinglash odatlari haqida xabar bergan va bilmagan holda qo'shimcha xavfsizlik zaifliklarini yaratgan.[4]

Bir qator antivirus dasturi, xavfsizlik devorlari va boshqa strategiyalar zararli dasturlarning kiritilishidan himoya qilish, agar u mavjud bo'lsa, uni aniqlashga yordam berish va zararli dastur bilan bog'liq zararli harakatlar va hujumlardan qutulish uchun ishlatiladi.[5]

Maqsadlar

Ko'plab erta yuqumli dasturlar, shu jumladan birinchi Internet qurti, eksperimentlar yoki masxarabozlik sifatida yozilgan.[6] Bugungi kunda zararli dasturlardan ikkalasi ham foydalanmoqda qora shapka xakerlari shaxsiy, moliyaviy yoki biznes ma'lumotlarini o'g'irlash uchun hukumatlar.[7][8]

Zararli dasturlardan ba'zida himoyalangan ma'lumotlarni to'plash uchun hukumat yoki korporativ veb-saytlarga qarshi keng foydalaniladi,[9] yoki umuman ularning ishlashini buzish uchun. Shunga qaramay, zararli dasturlardan shaxsiy identifikatsiya raqamlari yoki tafsilotlari, bank yoki kredit karta raqamlari va parollar kabi ma'lumotlarni olish uchun shaxslarga qarshi foydalanish mumkin.

Keng tarqalganidan beri keng polosali Internet kirish, zararli dasturlar ko'pincha foyda olish uchun ishlab chiqilgan. 2003 yildan beri ko'pchilik keng tarqalgan viruslar va qurtlar noqonuniy maqsadlarda foydalanuvchilarning kompyuterlarini boshqarish uchun mo'ljallangan.[10] Kasallangan "zombi kompyuterlari "yuborish uchun ishlatilishi mumkin elektron pochta orqali spam yuborish kabi kontrabanda ma'lumotlarini joylashtirish uchun bolalar pornografiyasi,[11] yoki shug'ullanish xizmat ko'rsatishni rad etish hujumlar shakli sifatida tovlamachilik.[12]

Foydalanuvchilarning veb-sahifalarini ko'rish, namoyish qilishni kuzatish uchun mo'ljallangan dasturlar kiruvchi reklama yoki yo'naltirish sheriklik marketingi daromadlar deyiladi josuslarga qarshi dastur. Shpion dasturlari viruslar singari tarqalmaydi; buning o'rniga ular odatda xavfsizlik teshiklaridan foydalanish orqali o'rnatiladi. Ular, shuningdek, yashirin bo'lishi mumkin va foydalanuvchi bilan bog'liq bo'lmagan dasturiy ta'minot bilan birga paketlangan bo'lishi mumkin.[13] The Sony BMG rootkit noqonuniy nusxalashning oldini olish uchun mo'ljallangan; shuningdek, foydalanuvchilarning tinglash odatlari haqida xabar berishdi va bilmagan holda qo'shimcha xavfsizlik zaifliklarini yaratdilar.[4]

Ransomware virusli kompyuter tizimiga qandaydir ta'sir qiladi va uni normal holatiga qaytarish uchun to'lovni talab qiladi. Ransomware-ning ikkita o'zgarishi mavjud, ular kripto to'lov dasturlari va shkafchali to'lov dasturlari.[14] Shkafi bilan dasturiy ta'minot shunchaki uning tarkibini shifrlamasdan kompyuter tizimini blokirovka qiladi. An'anaviy to'lov dasturi - bu tizimni blokirovka qiladigan va uning tarkibini shifrlaydigan dastur. Masalan, kabi dasturlar CryptoLocker shifrlash fayllarni xavfsiz tarzda saqlang va faqat katta miqdordagi pulni to'lashda ularni parolini oching.[15]

Ba'zi zararli dasturlardan pul ishlab chiqarish uchun foydalaniladi firibgarlikni bosing, kompyuter foydalanuvchisi saytdagi reklama havolasini bosgan ko'rinadi va reklama beruvchidan to'lovni yaratdi. 2012 yilda taxmin qilinganki, barcha faol zararli dasturlarning taxminan 60-70% i bosish orqali firibgarlikni ishlatgan va barcha reklama kliklarining 22% firibgarliklardir.[16]

Jinoiy pul ishlashdan tashqari, zararli dasturlardan sabotaj, ko'pincha siyosiy maqsadlar uchun foydalanish mumkin. Stuxnet, masalan, juda aniq sanoat uskunalarini buzish uchun mo'ljallangan. Katta miqdordagi kompyuter tarmoqlarini tarqatib yuborgan va yopib qo'ygan, shu jumladan fayllarni ommaviy ravishda yo'q qilish va korruptsiyani buzadigan siyosiy motivlar mavjud asosiy yuklash yozuvlari, "kompyuterni o'ldirish" deb ta'riflangan. Bunday hujumlar Sony Pictures Entertainment-ga (2014 yil 25-noyabr, deb nomlanuvchi zararli dasturlardan foydalangan holda) qilingan Shamoon yoki W32.Disttrack) va Saudi Aramco (2012 yil avgust).[17][18]

Yuqumli zararli dastur

Zararli dasturiy ta'minot, viruslar va qurtlarning eng taniqli turlari har qanday o'ziga xos xatti-harakatlar turiga emas, balki tarqalish uslubiga ko'ra ma'lum. Kompyuter virusi - bu boshqalarga joylashadigan dasturiy ta'minot bajariladigan dasturiy ta'minot (shu jumladan operatsion tizimning o'zi) maqsadli tizimda foydalanuvchining bilimi va roziligisiz va u ishga tushirilganda virus boshqa bajariladigan dasturlarga tarqaladi. Boshqa tomondan, a qurt mustaqil zararli dasturiy ta'minot faol ravishda o'zini a orqali uzatadi tarmoq boshqa kompyuterlarga zarar etkazish. Ushbu ta'riflar, virus foydalanuvchidan virus tarqalishi uchun yuqtirilgan dasturiy ta'minotni yoki operatsion tizimni boshqarishini talab qiladi, qurt esa o'zi tarqaladi.[19]

Yashirish

Ushbu toifalar bir-birini istisno qilmaydi, shuning uchun zararli dastur bir nechta usullardan foydalanishi mumkin.[20] Ushbu bo'lim faqat aniqlanmagan holda ishlashga mo'ljallangan zararli dasturlarga tegishli, sabotaj va to'lov dasturiga emas.

Viruslar

Kompyuter virusi, odatda, zararli ko'rinadigan boshqa dastur ichida yashiringan, o'z nusxalarini yaratib, ularni boshqa dasturlarga yoki fayllarga qo'shib oladigan va odatda zararli harakatlarni amalga oshiradigan (masalan, ma'lumotlarni yo'q qilish) dasturiy ta'minot.[21] Bunga misol qilib, zararli dasturlarni tarqatish uchun ishlatiladigan qo'shimcha infektsiyalarni qo'shadigan PE infektsiyasi, texnikasi kiradi bajariladigan kod ichiga PE fayllari.[22]

Ekranni qulflash uchun to'lov dasturi

"Lock-ekranlar" yoki ekran shkaflari - bu "kiber politsiya" to'lov dasturidir, bu Windows yoki Android qurilmalaridagi ekranlarni noqonuniy kontentni yig'ishda ayblash bilan blokirovka qiladi va qurbonlarni haq to'lashga qo'rqitishga harakat qiladi.[23]Jisut va SLocker Android qurilmalariga boshqa qulflangan ekranlarga qaraganda ko'proq ta'sir qiladi, Jisut Android to'lov dasturini aniqlashning deyarli 60 foizini tashkil qiladi.[24]

Troyan otlari

Troyan oti - bu jabrlanuvchini uni o'rnatishga ko'ndirish uchun o'zini odatdagi, benign dastur yoki yordamchi dastur sifatida talqin qilish uchun noto'g'ri ko'rsatadigan zararli dastur. Troyan oti odatda dastur ishga tushirilganda faollashtirilgan yashirin halokatli funktsiyani bajaradi. Bu atama Qadimgi yunoncha hikoyasi Troyan oti shahrini bosib olish uchun ishlatiladi Troy yashirincha[25][26][27][28][29]

Troyan otlari odatda ba'zi bir shakllar bilan tarqaladi ijtimoiy muhandislik Masalan, foydalanuvchini shubhali deb yashiringan elektron pochta qo'shimchasini bajarishga aldashganida (masalan, to'ldirish uchun odatiy shakl) yoki haydovchi tomonidan yuklab olish. Garchi ularning foydali yuklari har qanday bo'lishi mumkin bo'lsa-da, ko'plab zamonaviy shakllar a orqa eshik, tekshirgich bilan bog'lanish (uyga qo'ng'iroq qilish ) keyinchalik ta'sirlangan kompyuterga ruxsatsiz kirish huquqiga ega bo'lishi mumkin, masalan, a kabi qo'shimcha dasturlarni o'rnatishi mumkin keylogger troyan operatoriga daromad olish uchun maxfiy ma'lumotlarni, kriptografik dasturlarni yoki reklama dasturlarini o'g'irlash.[30] Troyan otlari va orqa eshiklarni o'zlari osonlikcha aniqlay olmasa ham, kompyuterlar sekinroq ishlayotgani, og'ir protsessor yoki tarmoqdan foydalanganligi sababli ko'proq issiqlik chiqaradigan yoki ventilyatorning shovqini chiqarishi mumkin, chunki bu kriptomining dasturiy ta'minoti o'rnatilganda yuz berishi mumkin. Kriptomaynerlar resurslardan foydalanishni cheklashlari va / yoki faqat bo'sh vaqtlarda ishlashni aniqlashdan qochish uchun ishlashlari mumkin.

Kompyuter viruslari va qurtlardan farqli o'laroq, troyan otlari, odatda, o'zlarini boshqa fayllarga kiritishga yoki boshqa yo'l bilan tarqalishga urinishmaydi.[31]

2017 yil bahorida Mac foydalanuvchilari Proton Remote Access Trojan (RAT) ning yangi versiyasiga duch kelishdi[32] parol ma'lumotlarini turli xil manbalardan, masalan, brauzerni avtomatik to'ldirish ma'lumotlari, Mac-OS kalit zanjiri va parollarni saqlash joylaridan olish uchun o'qitildi.[33]

Ildiz to'plamlari

Tizimga zararli dastur o'rnatilgandan so'ng, uni aniqlashdan saqlanish uchun uning yashirin bo'lishi juda muhimdir. Deb nomlanuvchi dasturiy ta'minot paketlari rootkitlar zararli dastur foydalanuvchidan yashirin bo'lishi uchun xost operatsion tizimini o'zgartirib, bu yashirishga yo'l qo'ying. Rootkitlar zararli moddalarning oldini olishlari mumkin jarayon tizim ro'yxatida ko'rinmasligidan jarayonlar, yoki uning fayllarini o'qishdan saqlang.[34]

Zararli dasturiy ta'minotning ayrim turlari o'zlarini yashirish uchun emas, balki identifikatsiya qilish va / yoki olib tashlash urinishlaridan qochish uchun muntazam ishlarni o'z ichiga oladi. Ushbu xatti-harakatlarning dastlabki namunasi Jargon fayli Xerox-ga zarar etkazadigan bir nechta dastur haqida CP-V vaqtni taqsimlash tizimi:

- Har bir arvoh ishi boshqasining o'ldirilganligini aniqlaydi va yaqinda to'xtatilgan dasturning bir necha millisekundalar ichida yangi nusxasini ishga tushiradi. Ikkala arvohni ham o'ldirishning yagona usuli ularni bir vaqtning o'zida o'ldirish (juda qiyin) yoki tizimni atayin buzish edi.[35]

Orqa eshiklar

A orqa eshik normalni chetlab o'tish usuli hisoblanadi autentifikatsiya protseduralar, odatda Internet kabi tarmoqqa ulanish orqali. Tizim buzilganidan so'ng, kelajakda kirishga ruxsat berish uchun bitta yoki bir nechta orqa eshiklar o'rnatilishi mumkin,[36] foydalanuvchiga ko'rinmas.

Kompyuter ishlab chiqaruvchilari xaridorlarni texnik qo'llab-quvvatlash uchun o'z tizimlariga orqa eshiklarni oldindan o'rnatishi kerak degan fikr ko'pincha ilgari surilgan, ammo bu hech qachon ishonchli tasdiqlanmagan. 2014 yilda AQSh davlat idoralari "maqsad" deb hisoblanganlar tomonidan sotib olingan kompyuterlarni agentlik tomonidan masofadan turib kirishga ruxsat beruvchi dasturiy ta'minot yoki qo'shimcha vositalar o'rnatilgan maxfiy ustaxonalarga yo'naltirganligi, bu tarmoqlarga kirish uchun eng samarali operatsiyalar qatoriga kirgani haqida xabar berilgan edi. dunyo.[37] Orqa eshiklar troyan otlari tomonidan o'rnatilishi mumkin, qurtlar, implantlar yoki boshqa usullar.[38][39]

Qochish

2015 yil boshidan beri zararli dasturlarning katta qismi aniqlash va tahlil qilishdan qochish uchun mo'ljallangan ko'plab texnik vositalardan foydalanmoqda.[40] Eng keng tarqalganidan, eng oddiyiga:

- tomonidan tahlil qilish va aniqlashdan qochish barmoq izlari ijro etilganda atrof-muhit.[41]

- avtomatlashtirilgan vositalarni aniqlash usullarini chalkashtirib yuborish. Bu zararli dastur zararli dastur tomonidan ishlatilgan serverni o'zgartirib, imzoga asoslangan antivirus dasturi kabi texnologiyalar tomonidan aniqlanishdan qochish imkonini beradi.[42]

- vaqtdan qochish. Bu zararli dastur ma'lum vaqtlarda yoki foydalanuvchi tomonidan qilingan ba'zi bir harakatlarni bajarishda ishlaydi, shuning uchun u ba'zi zaif vaqtlarda, masalan, yuklash jarayonida, qolgan vaqt esa harakatsiz holatda ishlaydi.

- xiralashgan avtomatlashtirilgan vositalar zararli dasturni aniqlamasligi uchun ichki ma'lumotlar.[43]

Borgan sari keng tarqalgan texnika (2015 yil) zararli dasturlardan va viruslardan himoyalanishni o'chirish uchun o'g'irlangan sertifikatlardan foydalanadigan reklama dasturi; reklama vositalari bilan ishlash uchun texnik vositalar mavjud.[44]

Hozirgi kunda qochishning eng murakkab va yashirin usullaridan biri bu ma'lumotni yashirish usullaridan foydalanish, ya'ni stegomalware. Stegomalware bo'yicha so'rov Cabaj va boshq. 2018 yilda.[45]

Qochishdan qochish texnikasining yana bir turi - bu Filesless zararli dastur yoki Advanced Volatile Threats (AVTs). Faylsiz zararli dastur ishlash uchun faylni talab qilmaydi. U xotira ichida ishlaydi va zararli harakatlarni amalga oshirish uchun mavjud tizim vositalaridan foydalanadi. Tizimda hech qanday fayl yo'qligi sababli, antivirus va sud-tahlil vositalari uchun bajariladigan fayllar mavjud emas, shuning uchun bunday zararli dasturlarni aniqlash deyarli mumkin emas. Faylsiz zararli dasturlarni aniqlashning yagona usuli bu uni real vaqt rejimida ishlashdir. So'nggi paytlarda ushbu turdagi hujumlar tez-tez uchraydi, 2017 yilda 432 foizga o'sgan va 2018 yilda bu hujumlar 35 foizni tashkil qilgan. Bunday hujumlarni amalga oshirish oson emas, ammo eksploit-to'plamlar yordamida yanada keng tarqalmoqda. [46][47]

Zaiflik

- Shu nuqtai nazardan va butun dunyo bo'ylab hujumga uchragan "tizim" deb ataladigan narsa bitta dasturdan, to'liq kompyuter va operatsion tizimdan tortib to katta hajmgacha bo'lishi mumkin. tarmoq.

- Turli xil omillar tizimni zararli dasturlarga nisbatan ko'proq himoyasiz qiladi:

Dasturiy ta'minotdagi xavfsizlik nuqsonlari

Zararli dastur xavfsizlik nuqsonlaridan foydalanadi (xavfsizlik xatolari yoki zaifliklar ) operatsion tizimni loyihalashda, dasturlarda (masalan, brauzerlarda, masalan, Microsoft Internet Explorer-ning Windows XP tomonidan qo'llab-quvvatlanadigan eski versiyalari)[48]) yoki brauzer plaginlari kabi zaif versiyalarida Adobe Flash Player, Adobe Acrobat yoki Reader, yoki Java SE.[49][50] Ba'zan bunday plaginlarning yangi versiyalarini o'rnatishda ham eski versiyalar avtomatik ravishda o'chirilmaydi. Xavfsizlik bo'yicha tavsiyalar plagin provayderlar xavfsizlik bilan bog'liq yangilanishlarni e'lon qilishadi.[51] Umumiy zaifliklar belgilanadi CVE identifikatorlari va AQShda ro'yxatga olingan Milliy zaiflik ma'lumotlar bazasi. Secunia PSI[52] shaxsiy foydalanish uchun bepul bo'lgan dasturiy ta'minotning misoli, bu kompyuterning zaif eskirgan dasturiy ta'minotini tekshiradi va uni yangilashga harakat qiladi.

Zararli dastur mualliflari maqsadga muvofiqdir xatolar yoki foydalanish uchun bo'shliqlar. Umumiy usul - bu ekspluatatsiya bufer haddan oshdi zaiflik, bu erda ma'lumotni xotiraning belgilangan hududida saqlash uchun mo'ljallangan dastur bufer bilan ta'minlanganidan ko'proq ma'lumotlarga to'sqinlik qilmaydi. Zararli dastur buferdan oshib ketadigan ma'lumotlarni zararli dastur bilan ta'minlashi mumkin bajariladigan tugagandan so'ng kod yoki ma'lumotlar; ushbu foydali yukga erishilganda, qonuniy dasturiy ta'minot emas, balki tajovuzkor aniqlagan narsani bajaradi.

Zararli dasturlarga qarshi dastur zararli dasturlarni aniqlash uchun doimiy ravishda o'sib borayotgan tahdiddir.[53] Symantec-ning 2018 Internet Security Threat Report (ISTR) ma'lumotlariga ko'ra, zararli dasturlarning variantlari soni 2017 yilda 669,947,865 ga etdi, bu 2016 yildagi zararli dasturlarning ikki baravar ko'pligi.[53]

Ishonchsiz dizayn yoki foydalanuvchi xatosi

Dastlabki kompyuterlardan yuklash kerak edi floppi. O'rnatilgan qattiq disklar odatiy holga aylanganda, operatsion tizim odatda ulardan boshlangan, ammo boshqasidan yuklash mumkin edi yuklash qurilmasi agar mavjud bo'lsa, masalan, floppi, CD-ROM, DVD-ROM, USB flesh haydovchi yoki tarmoq. Kompyuterni mavjud bo'lganda ushbu qurilmalardan biridan yuklash uchun sozlash odatiy hol edi. Odatda hech kim mavjud bo'lmaydi; foydalanuvchi qasddan, masalan, operatsion tizimni o'rnatish uchun kompyuterni qandaydir tarzda yuklash uchun optik diskka kompakt-disk qo'shadi. Hatto yuklamasdan ham, kompyuterlar ba'zi ommaviy axborot vositalarida dastur paydo bo'lishi bilanoq ularni bajarishi uchun sozlanishi mumkin, masalan. joylashtirilganda CD yoki USB qurilmasini avtomatik ishga tushirish.

Zararli dasturiy ta'minot distribyutorlari foydalanuvchini yuklashda yoki yuqtirilgan qurilmada yoki vositada ishga tushirishda aldaydi. Masalan, virus virusli kompyuterni unga ulangan har qanday USB stikka avtomatik sozlanadigan kod qo'shishiga olib kelishi mumkin. USB-dan avtomatik ravishda ishga tushirish uchun o'rnatilgan boshqa kompyuterga tayoqni biriktirgan har bir kishi, o'z navbatida, infektsiyani yuqtirishi va shu tarzda infektsiyani yuqtirishi mumkin.[54] Umuman olganda, zararli dasturlarni tarqatish uchun USB portiga ulangan har qanday qurilmadan - hatto chiroqlardan, fanatlardan, karnaylardan, o'yinchoqlardan yoki raqamli mikroskop kabi atrof-muhit qurilmalaridan foydalanish mumkin. Qurilmalar ishlab chiqarish yoki etkazib berish paytida yuqishi mumkin, agar sifat nazorati etarli bo'lmasa.[54]

Ushbu turdagi infektsiyaning oldini olish uchun, agar mavjud bo'lsa, ichki qattiq diskdan yuklash uchun sukut bo'yicha kompyuterlarni o'rnatish va qurilmalardan avtomatik ravishda ishga tushirish mumkin emas.[54] Boshqa qurilmadan qasddan yuklash har doim yuklash paytida ma'lum tugmachalarni bosish orqali mumkin.

Eski elektron pochta dasturi avtomatik ravishda ochiladi HTML elektron pochta zararli bo'lishi mumkin JavaScript kod. Foydalanuvchilar shuningdek yashirin ravishda zararli elektron pochta qo'shimchalarini bajarishlari mumkin. The 2018 yilgi ma'lumotlarning buzilishini tekshirish bo'yicha hisobot tomonidan Verizon, tomonidan keltirilgan CSO Online, elektron pochta xabarlari zararli dasturlarni etkazib berishning asosiy usuli ekanligini ta'kidlaydi va bu butun dunyo bo'ylab zararli dasturlarni etkazib berishning 92% ni tashkil qiladi.[55][56]

Haddan tashqari imtiyozli foydalanuvchilar va ortiqcha imtiyozli kod

Hisoblashda, imtiyoz foydalanuvchiga yoki dasturga tizimni o'zgartirish uchun qancha ruxsat berilganligini bildiradi. Noto'g'ri ishlab chiqilgan kompyuter tizimlarida foydalanuvchilarga ham, dasturlarga ham ularga nisbatan ko'proq imtiyozlar berilishi mumkin va zararli dasturlar bundan foydalanishi mumkin. Zararli dasturiy ta'minotning ikkita usuli - bu imtiyozli foydalanuvchilar va ortiqcha kodlar.[iqtibos kerak ]

Ba'zi tizimlar barcha foydalanuvchilarga ichki tuzilmalarini o'zgartirishga imkon beradi va bugungi kunda bunday foydalanuvchilar ko'rib chiqiladi haddan tashqari imtiyozli foydalanuvchilar. Bu erta mikrokompyuter va uy kompyuter tizimlari uchun standart operatsion protsedura edi, bu erda an o'rtasida farq yo'q edi ma'mur yoki ildizva tizimning doimiy foydalanuvchisi. Ba'zi tizimlarda, ma'mur bo'lmagan foydalanuvchilarga tizimning ichki tuzilmalarini o'zgartirishga ruxsat berilgan ma'noda dizayni bo'yicha haddan tashqari imtiyozlar berilgan. Ba'zi muhitlarda, ular administrator yoki unga tenglashtirilgan maqomga nomuvofiq berilganligi sababli, foydalanuvchilar haddan tashqari imtiyozga ega.[57]

Ba'zi tizimlar foydalanuvchi tomonidan bajarilgan kodga ushbu foydalanuvchining barcha huquqlaridan foydalanishga ruxsat beradi, bu esa haddan tashqari imtiyozli kod deb nomlanadi. Bu, shuningdek, erta mikrokompyuter va uy kompyuter tizimlari uchun standart operatsion protsedura edi. Haddan tashqari imtiyozli kod sifatida ishlaydigan zararli dastur ushbu imtiyozdan foydalanib tizimni buzishi mumkin. Hozirgi kunda deyarli barcha mashhur operatsion tizimlar, shuningdek, juda ko'p skript dasturlari kod juda ko'p imtiyozlarga ruxsat beradi, odatda foydalanuvchi degan ma'noda ijro etadi kod, tizim ushbu kodga ushbu foydalanuvchining barcha huquqlarini beradi. Bu foydalanuvchilarni zararli dasturlarga qarshi himoyasiz qiladi elektron pochta orqali qo'shimchalar, yashiringan yoki yashirilmagan bo'lishi mumkin.[iqtibos kerak ]

Xuddi shu operatsion tizimdan foydalanish

- Bir hillik zaiflik bo'lishi mumkin. Masalan, a-dagi barcha kompyuterlar tarmoq bitta operatsion tizimni ishlating qurt barchasini ekspluatatsiya qilishi mumkin:[58] Jumladan, Microsoft Windows yoki Mac OS X bozorning shunday katta ulushiga ega bo'ladiki, ekspluatatsiya qilingan zaiflik ikkala operatsion tizimga yo'naltirilgan bo'lib, ko'plab tizimlarni buzishi mumkin. Turli xillikni faqat mustahkamlik uchun joriy etish, masalan, Linux kompyuterlarini qo'shish, o'qitish va texnik xizmat ko'rsatish uchun qisqa muddatli xarajatlarni ko'paytirishi mumkin. Biroq, barcha tugunlar bir xil bo'lmaguncha katalog xizmati autentifikatsiya qilish uchun bir nechta turli xil tugunlarga ega bo'lishi butunlay o'chirilishini to'xtatishi mumkin tarmoq va ushbu tugunlarga yuqtirilgan tugunlarni tiklashda yordam berishga imkon bering. Bunday alohida, funktsional ortiqcha ortiqcha murakkablik va foydalanish nuqtai nazaridan foydalanishni qisqartirish hisobiga to'liq o'chirish narxidan qochishi mumkin. bitta tizimga kirish autentifikatsiya.[iqtibos kerak ]

Zararli dasturlarga qarshi strategiyalar

Zararli dasturiy ta'minot hujumlari tez-tez sodir bo'layotganligi sababli, e'tibor boshqa tomonga o'zgarishni boshladi viruslar josuslarga qarshi dastur, zararli dasturlardan himoya qilish va zararli dasturlarga qarshi kurashish uchun maxsus ishlab chiqilgan dasturlar. (Zaxira qilish va tiklash usullari kabi boshqa profilaktika va tiklash choralari kompyuter virusi maqola).Dasturiy ta'minotni tiklash uchun qayta ishga tushiring zararli o'zgarishlarni qaytarish orqali zararli dasturlarni kamaytirish uchun ham foydalidir.

Antivirus va zararli dasturlarga qarshi dastur

Ning ma'lum bir komponenti virusga qarshi va zararli dasturlarga qarshi dastur, odatda kirish paytida yoki real vaqtda skaner deb nomlanadi, operatsion tizimning yadrosiga chuqur kiradi yoki yadro va ba'zi bir zararli dasturlarning o'zi ishlashga o'xshash usulda ishlaydi, garchi tizimni himoya qilish uchun foydalanuvchi tomonidan ruxsat berilgan bo'lsa. Operatsion tizim faylga kirgan har qanday vaqtda, kirish brauzeri faylning "qonuniy" fayl ekanligini yoki yo'qligini tekshiradi. Agar fayl brauzer tomonidan zararli dastur sifatida aniqlansa, kirish jarayoni to'xtatiladi, fayl bilan skaner oldindan aniqlangan tarzda (antivirus dasturi qanday o'rnatilishi / o'rnatilgandan keyin), va foydalanuvchiga xabar beriladi.[iqtibos kerak ] Bu operatsion tizimda ishlashga sezilarli ta'sir ko'rsatishi mumkin, ammo ta'sir darajasi brauzer qanchalik yaxshi dasturlanganiga bog'liq. Maqsad zararli dastur tizimida yuzaga kelishi mumkin bo'lgan har qanday operatsiyalarni, shu jumladan ekspluatatsiya qilinadigan harakatlarni to'xtatishdir xatolar yoki operatsion tizimning kutilmagan xatti-harakatlarini keltirib chiqaradi.

Zararli dasturlarga qarshi dasturlar zararli dasturlarga qarshi ikki yo'l bilan kurashishlari mumkin:

- Ular zararli dasturiy ta'minotni kompyuterga o'rnatilishidan real vaqtda himoya qilishlari mumkin. Zararli dasturlardan himoya qilishning bunday turi antivirusdan himoya qilish bilan bir xil ishlaydi, chunki zararli dasturlarga qarshi dastur barcha kiruvchilarni tekshiradi tarmoq zararli dastur va har qanday blokirovka uchun ma'lumotlar tahdidlar u duch keladi.

- Zararli dasturlarga qarshi dasturlardan faqat kompyuterga allaqachon o'rnatilgan zararli dasturlarni aniqlash va olib tashlash uchun foydalanish mumkin. Ushbu turdagi zararli dasturlarga qarshi dastur Windows ro'yxatga olish kitobi, operatsion tizim fayllari va o'rnatilgan dasturlarni kompyuterda skanerdan o'tkazadi va topilgan har qanday tahdidlar ro'yxatini taqdim etadi, bu foydalanuvchiga qaysi fayllarni o'chirishni yoki saqlashni yoki taqqoslashni tanlashga imkon beradi. ushbu ro'yxat ma'lum bo'lgan zararli dastur komponentlari ro'yxatiga mos keladigan fayllarni olib tashlash.[59]

Haqiqiy vaqtda zararli dasturlardan himoya qilish real vaqtda antivirusdan himoyalanish bilan bir xil ishlaydi: dastur yuklab olish vaqtida diskdagi fayllarni skanerdan o'tkazadi va zararli dasturlarni namoyish etuvchi komponentlarning faoliyatini bloklaydi. Ba'zi hollarda, u boshlang'ich elementlarni o'rnatish yoki brauzer sozlamalarini o'zgartirish urinishlarini to'xtatishi mumkin. Natijada ko'plab zararli dastur komponentlari o'rnatilgan brauzer ekspluatatsiyasi yoki "sandbox" brauzerlariga xavfsizlik dasturidan foydalangan holda (ba'zilari zararli dasturlarga qarshi, ammo ko'plari yo'q) foydalanuvchi xatosi (asosan brauzerni kompyuterdan ajratib qo'ying va shuning uchun zararli dasturlardan kelib chiqadigan har qanday o'zgarish) har qanday narsani cheklashda yordam berishi mumkin. etkazilgan zarar.[60]

Microsoft Windows-ning misollari antivirus va zararli dasturlarga qarshi dastur ixtiyoriydir Microsoft xavfsizlik asoslari[61] (Windows XP, Vista va Windows 7 uchun) real vaqtda himoya qilish uchun Windows zararli dasturiy ta'minotni olib tashlash vositasi[62] (hozir bilan birga Windows (xavfsizlik) yangilanishlari "Seshanba kuni yamoq ", har oyning ikkinchi seshanba kuni) va Windows Defender (Windows 8 va undan keyingi versiyalarida MSE funktsiyalarini o'z ichiga olgan Windows XP uchun ixtiyoriy yuklab olish).[63] Bundan tashqari, bir nechta qobiliyatli antivirus dasturlari Internetdan bepul yuklab olish uchun mavjud (odatda tijorat maqsadlarida foydalanilmaydi).[64] Sinovlar ba'zi bepul dasturlarni tijorat dasturlari bilan raqobatbardosh deb topdi.[64][65][66] Microsoft-ning Tizim faylini tekshiruvchi buzilgan tizim fayllarini tekshirish va ta'mirlash uchun ishlatilishi mumkin.

Ba'zi viruslar o'chiradi Tizimni tiklash va boshqa muhim Windows vositalari Vazifa menejeri va Buyruqning tezligi. Ko'pgina bunday viruslarni yo'q qilish mumkin qayta yuklash kompyuter, Windows-ga kirish xavfsiz rejim tarmoq bilan,[67] va keyin tizim vositalaridan foydalanish yoki Microsoft xavfsizlik skaneri.[68]

Uskuna implantlar har qanday turdagi bo'lishi mumkin, shuning uchun ularni aniqlashning umumiy usuli bo'lishi mumkin emas.

Veb-sayt xavfsizligini tekshirish

Zararli dastur buzilgan veb-saytlarga ham zarar etkazishi sababli (obro'sini buzish, qidiruv tizimlarida qora ro'yxat va boshqalar), ba'zi veb-saytlar zaifliklarni skanerlashni taklif qiladi.[69][70][71][72]Bunday skanerlar veb-saytni tekshiradi, zararli dasturlarni aniqlaydi[73], eskirgan dasturiy ta'minotni qayd etishi va ma'lum xavfsizlik muammolari haqida xabar berishi mumkin.

"Havo oralig'i" izolyatsiyasi yoki "parallel tarmoq"

So'nggi chora sifatida kompyuterlarni zararli dasturlardan himoya qilish va virusni yuqtirgan kompyuterlarni ishonchli ma'lumotlarni tarqatishning oldini olish mumkin. "havo bo'shlig'i" (ya'ni ularni boshqa barcha tarmoqlardan butunlay uzib qo'yish). Biroq, zararli dastur ba'zi holatlarda ham havo bo'shlig'ini kesib o'tishi mumkin. Masalan, olinadigan ommaviy axborot vositalari bo'shliq bo'ylab zararli dasturlarni olib o'tishi mumkin.[iqtibos kerak ]

"AirHopper",[74] "BitWhisper",[75] "GSMem" [76] va "Fansmitter" [77] elektromagnit, termal va akustik chiqindilar yordamida havo bilan ishlaydigan kompyuterlardan ma'lumotlarni chiqarishi mumkin bo'lgan tadqiqotchilar tomonidan kiritilgan to'rtta usul.

Greyware

Greyware - bu zararli dastur sifatida tasniflanmagan, ammo kompyuterlarning ish faoliyatini yomonlashtiradigan va xavfsizlik xavfini keltirib chiqaradigan kiruvchi dasturlarga yoki fayllarga nisbatan qo'llaniladigan atama.[78]

Unda bezovta qiluvchi yoki nomaqbul harakat qiladigan, ammo zararli dasturlarga qaraganda unchalik jiddiy bo'lmagan yoki muammoli dasturlar tasvirlangan. Greyware o'z ichiga oladi josuslarga qarshi dastur, reklama dasturi, firibgar raqam teruvchilar, hazil dasturlari, masofaviy kirish vositalari va kompyuterlarning ishlashiga zarar etkazishi yoki noqulaylik tug'dirishi mumkin bo'lgan boshqa kiruvchi dasturlar. Bu atama 2004 yil atrofida qo'llanila boshlandi.[79]

Boshqa muddat, mumkin bo'lmagan kiruvchi dastur (PUP) yoki mumkin bo'lmagan kiruvchi dastur (PUA),[80] foydalanuvchi tomonidan tez-tez yuklab olinishiga qaramay, ehtimol yuklab olish to'g'risidagi shartnomani o'qimaganidan keyin keraksiz deb hisoblanadigan dasturlarga ishora qiladi. PUP-lar orasida josuslarga qarshi dasturlar, reklama dasturlari va firibgar teruvchilar mavjud. Ko'pgina xavfsizlik mahsulotlari ruxsatsiz kalit generatorlarini kul dasturlari deb tasniflaydi, garchi ular tez-tez ko'rinadigan maqsadlaridan tashqari haqiqiy zararli dasturlarni ham olib yurishadi.

Dastur ishlab chiqaruvchisi Zararli dasturiy ta'minot dasturni PUP deb tasniflash uchun bir nechta mezonlarni sanab o'tadi.[81] Ba'zi bir reklama dasturlari (o'g'irlangan sertifikatlar yordamida) zararli dasturlardan va virusdan himoyani o'chirib qo'yadi; texnik vositalar mavjud.[44]

Tarix

Oldin Internet kirish keng tarqaldi, bajariladigan dasturlarga zarar etkazish orqali shaxsiy kompyuterlarda viruslar tarqaldi yoki yuklash tarmoqlari floppi. O'ziga nusxasini qo'shib mashina kodi ushbu dasturlarda ko'rsatmalar yoki yuklash tarmoqlari, dastur ishga tushirilganda yoki disk yuklanganda virus o'zini ishga solishiga olib keladi. Dastlabki kompyuter viruslari Apple II va Macintosh, lekin ular hukmronligi bilan yanada keng tarqaldi IBM PC va MS-DOS tizim. "Yovvoyi" da birinchi IBM PC virusi a yuklash sektori virus dublyaji (c) miya,[82] 1986 yilda Pokistondagi birodarlar Faruq Alvi tomonidan yaratilgan.[83] Bajariladigan -infeksiya qiluvchi viruslar foydalanuvchilarning dasturiy ta'minot yoki yuklash imkoniyatiga ega bo'lgan floppi va bosh barmog'i bilan almashinishiga bog'liq, shuning uchun ular kompyuter havaskorlari doiralarida tez tarqaladi.[iqtibos kerak ]

Birinchi qurtlar, tarmoq - shaxsiy kompyuterlarda emas, balki ko'p vazifali dasturlarda paydo bo'lgan yuqumli dasturlar Unix tizimlar. Birinchi taniqli qurt bu edi Internet qurti yuqtirgan 1988 yil SunOS va VAX BSD tizimlar. Virusdan farqli o'laroq, bu qurt o'zini boshqa dasturlarga kiritmagan. Buning o'rniga, u xavfsizlik teshiklaridan foydalangan (zaifliklar ) tarmoqda server dasturlari va o'zini o'zi ishlay boshladi jarayon.[84] Xuddi shu xatti-harakatni bugungi qurtlar ham qo'llaydilar.[85][86]

Ning ko'tarilishi bilan Microsoft Windows 1990-yillarda platforma va moslashuvchan makrolar uning dasturlaridan yuqumli kodni so'l tilida yozish mumkin bo'ldi Microsoft Word va shunga o'xshash dasturlar. Bular so'l viruslar dasturlarga emas, balki hujjatlar va shablonlarga zarar etkazish (bajariladigan fayllar ), lekin Word hujjatidagi makroslar shaklidir bajariladigan kod.[87]

Akademik tadqiqotlar

O'z-o'zini takrorlaydigan kompyuter dasturi tushunchasini murakkab avtomatlarning ishlashi haqidagi dastlabki nazariyalardan kelib chiqish mumkin.[88] Jon fon Neyman nazariy jihatdan dastur o'zini o'zi ko'paytirishi mumkinligini ko'rsatdi. Bu mantiqiy natijani keltirib chiqardi hisoblash nazariyasi. Fred Koen kompyuter viruslari bilan tajriba o'tkazdi va Neyman postulatini tasdiqladi va zararli dasturlarning boshqa xususiyatlarini tekshirdi, masalan, ibtidoiy shifrlash yordamida o'z-o'zini obfuskatsiya qilish. 1987 yilda doktorlik dissertatsiyasi kompyuter viruslari mavzusida edi.[89] Kriptografik texnologiyalarni virusning foydali yuk qismi sifatida birlashishi, uni hujum maqsadlarida ekspluatatsiya qilish 1990-yillarning o'rtalaridan boshlab ishga tushirildi va o'rganildi va dastlabki to'lov dasturlari va qochish g'oyalarini o'z ichiga oladi.[90]

Shuningdek qarang

- Botnet

- Brauzerni o'g'irlash

- Antivirus dasturlarini taqqoslash

- Kompyuter xavfsizligi

- Kiber josuslik

- Domenni yaratish algoritmi

- Facebook zararli dasturi

- Fayl biriktiruvchisi

- Shaxsni o'g'irlash

- Sanoat josusligi

- Linux zararli dasturi

- Reklama

- Fishing

- Xavfli dastur

- Veb-ilovalardagi xavfsizlik

- Ijtimoiy muhandislik (xavfsizlik)

- Maqsadli tahdid

- Texnik qo'llab-quvvatlash firibgarligi - kompyuterda virus yoki boshqa muammolar mavjudligini ta'kidlab, soxta "texnik qo'llab-quvvatlovchi" shaxslardan istalmagan telefon qo'ng'iroqlari

- Telemetriya dasturi

- Tiposquatting

- Veb-serverning haddan tashqari yuklanish sabablari

- Veb-hujumchi

- Zombi (informatika)

Adabiyotlar

- ^ "Zararli dasturiy ta'minotni aniqlash: tez-tez so'raladigan savollar". technet.microsoft.com. Olingan 10 sentyabr 2009.

- ^ "Muhim infratuzilmaga qarshi yo'naltirilmagan hujum" (PDF). Amerika Qo'shma Shtatlari kompyuterlarining favqulodda vaziyatlarga tayyorgarligi (Us-cert.gov). Olingan 28 sentyabr 2014.

- ^ Klein, Tobias (2011 yil 11 oktyabr). Xato ovchisining kundaligi: dasturiy ta'minot xavfsizligi vahshiyligi bo'yicha ekskursiya. Kraxmal bosilmaydi. ISBN 978-1-59327-415-3.

- ^ a b Russinovich, Mark (31 oktyabr 2005). "Sony, Rootkits va raqamli huquqlarni boshqarish juda uzoqqa ketdi". Markning blogi. Microsoft MSDN. Olingan 29 iyul 2009.

- ^ "Kompyuteringizni zararli dasturlardan himoya qiling". OnGuardOnline.gov. 2012 yil 11 oktyabr. Olingan 26 avgust 2013.

- ^ Tipton, Garold F. (26 dekabr 2002 yil). Axborot xavfsizligini boshqarish bo'yicha qo'llanma. CRC Press. ISBN 978-1-4200-7241-9.

- ^ "Zararli dastur". FEDERAL Tijorat komissiyasi - iste'molchilar haqida ma'lumot. Olingan 27 mart 2014.

- ^ Ernandes, Pedro. "Microsoft hukumat kiber-josuslik bilan kurashishga va'da berdi". eWeek. Olingan 15 dekabr 2013.

- ^ Kovach, Eduard. "MiniDuke zararli dastur Evropa hukumat tashkilotlariga qarshi ishlatilgan". Softpedia. Olingan 27 fevral 2013.

- ^ "Zararli dasturiy inqilob: maqsad o'zgarishi". 2007 yil mart.

- ^ "Bolalar pornasi: zararli dasturning eng yomon yovuzligi". 2009 yil noyabr.

- ^ Kompyuter dunyosi - zombi kompyuterlari: jim, o'sib borayotgan tahdid.

- ^ "Peer to peer information". Shimoliy Karolina davlat universiteti. Olingan 25 mart 2011.

- ^ Richardson, Ronni; Shimoliy, Maks (2017 yil 1-yanvar). "Ransomware: evolyutsiya, yumshatish va oldini olish". Xalqaro menejment sharhi. 13 (1): 10–21.

- ^ Fruhlinger, Josh (2017 yil 1-avgust). "So'nggi 5 yil ichidagi eng yirik 5 ta to'lov dasturlari". Fuqarolik jamiyati. Olingan 23 mart 2018.

- ^ "Microsoft zararli dastur ekotizimini buzishining yana bir usuli". Arxivlandi asl nusxasi 2015 yil 20 sentyabrda. Olingan 18 fevral 2015.

- ^ "Shamoon - bu energetika sohasiga qaratilgan so'nggi zararli dastur". Olingan 18 fevral 2015.

- ^ "Sony-da ishlatiladigan kompyuterni o'ldiradigan zararli dastur uyg'otuvchi signalga hujum qildi". Olingan 18 fevral 2015.

- ^ "kompyuter virusi - Britannica entsiklopediyasi". Britannica.com. Olingan 28 aprel 2013.

- ^ "Zararli dastur va axborotning maxfiyligi to'g'risida hamma narsa - TechAcute". techacute.com. 31 avgust 2014 yil.

- ^ "Viruslar, qurtlar va troyan otlari nima?". Indiana universiteti. Indiana universitetining vasiylari. Olingan 23 fevral 2015.

- ^ Piter Szor (2005 yil 3-fevral). Kompyuter viruslarini o'rganish va himoya qilish san'ati. Pearson ta'limi. p. 204. ISBN 978-0-672-33390-3.

- ^ "Android Ransomware-ning ko'tarilishi, tadqiqotlar" (PDF). ESET.

- ^ "Zararli dasturlarning holati, tadqiqotlar" (PDF). Zararli dasturlar.

- ^ Landwehr, C. E; A. R Bull; J. P McDermott; V. S Choi (1993). Kompyuter dasturlari xavfsizligini taksonomiyasi, misollar bilan. DTIC hujjati. Olingan 5 aprel 2012.

- ^ "Troyan otining ta'rifi". Olingan 5 aprel 2012.

- ^ "Troyan oti". Vebopediya. Olingan 5 aprel 2012.

- ^ "Troyan oti nima? - Whatis.com ta'rifi". Olingan 5 aprel 2012.

- ^ "Trojan Horse: [MIT-hacker-o'girilgan-NSA-spook Dan Edvards tomonidan ishlab chiqilgan] N." Arxivlandi asl nusxasi 2017 yil 5-iyulda. Olingan 5 aprel 2012.

- ^ "Viruslar, qurtlar va troyan otlari o'rtasida qanday farq bor?". Symantec korporatsiyasi. Olingan 10 yanvar 2009.

- ^ "VIRUS-L / comp.virus Tez-tez beriladigan savollar (FAQ) v2.00 (Savol B3: Troyan oti nima?)". 9 oktyabr 1995 yil. Olingan 13 sentyabr 2012.

- ^ "Proton Mac troyan kompaniyasi xaridorlarga 50 ming dollarga sotilgan imzolarni imzolagan Apple kodiga ega". AppleInsider.

- ^ "Windowsdan tashqari zararli dastur". Betanews. 2017 yil 24-avgust.

- ^ McDowell, Mindi. "Yashirin tahdidlarni tushunish: rootkitlar va botnetlar". US-CERT. Olingan 6 fevral 2013.

- ^ "Catb.org". Catb.org. Olingan 15 aprel 2010.

- ^ Vinsentas (2013 yil 11-iyul). "SpyWareLoop.com-da zararli dastur". Shpion dasturlari uchun ilmoq. Olingan 28 iyul 2013.

- ^ Xodimlar, Spiegel (2013 yil 29-dekabr). "Tao ichida: Hujjatlar NSA-ning eng yaxshi xakerlik blokini ochib beradi". Spiegel Online. Shpigel. Olingan 23 yanvar 2014.

- ^ Edvards, Jon. "Eng zombi, troyan oti va bot tahdidlari". IT xavfsizligi. Arxivlandi asl nusxasi 2017 yil 9 fevralda. Olingan 25 sentyabr 2007.

- ^ Appelbaum, Jakob (2013 yil 29-dekabr). "Spy Gear uchun xaridlar: Katalog NSA asboblar qutisini reklama qiladi". Spiegel Online. Shpigel. Olingan 29 dekabr 2013.

- ^ "Evasive zararli dastur asosiy oqimga aylanadi - Net Security-ga yordam bering". net-security.org. 2015 yil 22 aprel.

- ^ Kirat, Dxilung; Vigna, Jovanni; Kruegel, Kristofer (2014). Barecloud: yalang'och metallarni tahlil qilish asosida zararli dasturlardan qochish. ACM. 287-301 betlar. ISBN 978-1-931971-15-7.

Bepul kirish imkoniyati: "Barecloud: yalang'och metallarni tahlil qilish asosida zararli dasturlardan qochish" (PDF). - ^ Zararli dastur tomonidan qo'llaniladigan eng keng tarqalgan to'rtta qochish usullari. 2015 yil 27 aprel.

- ^ Yosh, Odam; Yung, Moti (1997). "Inkor qilinadigan parolni tortib olish: Evsive elektron josuslik ehtimoli to'g'risida". Simp. xavfsizlik va maxfiylik to'g'risida. IEEE. 224–235 betlar. ISBN 0-8186-7828-3.

- ^ a b Keysi, Genri T. (2015 yil 25-noyabr). "Oxirgi reklama dasturi antivirus dasturini o'chirib qo'ydi". Tomning qo'llanmasi. Yahoo.com. Olingan 25 noyabr 2015.

- ^ Kabay, Kshishtof; Kavigliona, Luka; Mazurchik, Voytsex; Vendzel, Sffen; Vudvord, Alan; Zander, Sebastyan (2018 yil may). "Axborotni yashirishning yangi tahdidlari: oldinda turgan yo'l". IT Professional. 20 (3): 31–39. arXiv:1801.00694. doi:10.1109 / MITP.2018.032501746. S2CID 22328658.

- ^ "Penn State WebAccess xavfsiz kirish". webaccess.psu.edu. doi:10.1145/3365001. Olingan 29 fevral 2020.

- ^ "Zararli dasturlarni dinamik tahlil qilishdan qochish usullari: So'rov". ResearchGate. Olingan 29 fevral 2020.

- ^ "Global veb-brauzer ... Xavfsizlik tendentsiyalari" (PDF). Kasperskiy laboratoriyasi. 2012 yil noyabr.

- ^ Rashid, Fahmida Y. (2012 yil 27-noyabr). "Plaginlar eskirgan bo'lsa, yangilangan brauzerlar hujumga uchraydi". pcmag.com. Arxivlandi asl nusxasi 2016 yil 9 aprelda. Olingan 17 yanvar 2013.

- ^ Danchev, Dancho (2011 yil 18-avgust). "Kasperskiy: har bir kompyuterda 12 xil zaiflik aniqlandi". pcmag.com.

- ^ "Adobe Security byulletenlari va tavsiyalari". Adobe.com. Olingan 19 yanvar 2013.

- ^ Rubenking, Nil J. "Secunia Personal Software Inspector 3.0 sharhi va reytingi". PCMag.com. Olingan 19 yanvar 2013.

- ^ a b Syao, Fey; Quyosh, Yi; Du, Donggao; Li, Xuelei; Luo, Min (21 mart 2020). "Muhim xulq-atvorga asoslangan yangi zararli dasturlarni tasniflash usuli". Muhandislikdagi matematik muammolar. 2020: 1–12. doi:10.1155/2020/6804290. ISSN 1024-123X.

- ^ a b v "Viruslarni tarqatadigan USB qurilmalar". CNET. CBS Interactive. Olingan 18 fevral 2015.

- ^ https://enterprise.verizon.com/resources/reports/DBIR_2018_Report.pdf

- ^ Fruhlinger, Josh (10 oktyabr 2018). "2018 yil uchun kiberxavfsizlik bo'yicha eng yaxshi faktlar, raqamlar va statistika". CSO Online. Olingan 20 yanvar 2020.

- ^ "Zararli dasturlar, viruslar, qurtlar, troyan dasturlari va josuslarga qarshi dasturlar". ro'yxati.ercacinnican.tk. Olingan 14 noyabr 2020.

- ^ "LNCS 3786 - qurtlarni yuqtirishga ta'sir qiluvchi asosiy omillar", U. Kanlayasiri, 2006, veb (PDF): SL40-PDF.

- ^ "Antivirus dasturi qanday ishlaydi?". Olingan 16 oktyabr 2015.

- ^ Souppaya, Murugiya; Scarfone, Karen (2013 yil iyul). "Statsionar kompyuterlar va noutbuklar uchun zararli dasturlarning oldini olish va ulardan foydalanish bo'yicha qo'llanma". Milliy standartlar va texnologiyalar instituti. doi:10.6028 / nist.sp.800-83r1. Iqtibos jurnali talab qiladi

| jurnal =(Yordam bering) - ^ "Microsoft Security Essentials". Microsoft. Olingan 21 iyun 2012.

- ^ "Zararli dasturiy ta'minotni olib tashlash vositasi". Microsoft. Arxivlandi asl nusxasi 2012 yil 21 iyunda. Olingan 21 iyun 2012.

- ^ "Windows Defender". Microsoft. Arxivlandi asl nusxasi 2012 yil 22 iyunda. Olingan 21 iyun 2012.

- ^ a b Rubenking, Nil J. (2014 yil 8-yanvar). "2014 yil uchun eng yaxshi bepul antivirus". pcmag.com.

- ^ "2018 yilda bepul antivirus profillari". antivirusgratis.org. Arxivlandi asl nusxasidan 2018 yil 10 avgustda. Olingan 13 fevral 2020.

- ^ "Shaxsiy kompyuteringizda ishlaydigan zararli dasturlarni tezda aniqlang". techadvisor.co.uk.

- ^ "Kompyuter virusini qanday olib tashlash mumkin?". Microsoft. Olingan 26 avgust 2013.

- ^ "Microsoft xavfsizlik skaneri". Microsoft. Olingan 26 avgust 2013.

- ^ "Veb-sayt zaifligi skaneriga misol". Unmaskparasites.com. Olingan 19 yanvar 2013.

- ^ "Redleg File Viewer. Veb-sahifani zararli yo'naltirishlar yoki zararli HTML kodlash uchun tekshirishda foydalaniladi". Aw-snap.info. Olingan 19 yanvar 2013.

- ^ "Masalan, Google.com xavfsiz brauzerni diagnostika qilish sahifasi". Olingan 19 yanvar 2013.

- ^ "Xavfsiz ko'rish (Google Onlayn xavfsizlik blogi)". Olingan 21 iyun 2012.

- ^ "Wordpress zararli dasturini qayta yo'naltirish". wphackedhelp.com. 23 may 2018 yil. Olingan 20 fevral 2020.

- ^ M. Guri, G. Kedma, A. Kachlon va Y. Elovici, "AirHopper: ajratilgan tarmoqlar va radiochastotalar yordamida uyali telefonlar orasidagi bo'shliqni ko'paytirish". Zararli va keraksiz dasturiy ta'minot: Amerika qit'asi (MALWARE), 2014 yil 9-Xalqaro konferentsiya, Fajardo, PR, 2014, 58-67 betlar.

- ^ M. Guri, M. Monits, Y. Mirski va Y. Elovici, "BitWhisper: Termal manipulyatsiya yordamida havo bilan ishlaydigan kompyuterlar o'rtasida yashirin signalizatsiya kanali". 2015 yil IEEE 28-chi kompyuter xavfsizligi asoslari simpoziumi, Verona, 2015, 276-289 betlar.

- ^ GSMem: GSM chastotalari orqali havo bilan ishlaydigan kompyuterlardan ma'lumotlarni eksfiltratsiya qilish. Mordechay Guri, Assaf Kachlon, Ofer Xasson, Gabi Kedma, Yisroel Mirskiy va Yuval Elovici, Negevning Ben-Gurion universiteti; USENIX xavfsizlik simpoziumi 2015

- ^ Xanspax, Maykl; Gets, Maykl; Daydakulov, Andrey; Elovici, Yuval (2016). "Fansmitter: (Gapsiz) havo bilan ishlaydigan kompyuterlardan akustik ma'lumotlarning eksfiltratsiyasi". arXiv:1606.05915 [cs.CR ].

- ^ Vinsentas (2013 yil 11-iyul). "SpyWareLoop.com-da kulrang dastur". Shpion dasturlarini ko'chirish. Arxivlandi asl nusxasi 2014 yil 15-iyulda. Olingan 28 iyul 2013.

- ^ "Tahdid Entsiklopediyasi - Umumiy Greyware". Trend Micro. Olingan 27 noyabr 2012.

- ^ "Zararli dasturlarga qarshi eng yaxshi echimlarni baholash". Arstexnika. 2009 yil 15-dekabr. Olingan 28 yanvar 2014.

- ^ "PUP mezonlari". malwarebytes.org. Olingan 13 fevral 2015.

- ^ "Boot sektor virusini tiklash". Antivirus.about.com. 10 iyun 2010. Arxivlangan asl nusxasi 2011 yil 12 yanvarda. Olingan 27 avgust 2010.

- ^ Avoine, Gildas; Paskal Junod; Filipp Oechlin (2007). Kompyuter tizimining xavfsizligi: asosiy tushunchalar va hal qilingan mashqlar. EFPL tugmasini bosing. p. 20. ISBN 978-1-4200-4620-5.

Birinchi kompyuter virusi ikki aka-uka, pokistonlik Basit Faruq Alvi va Amjad Faruq Alviga nasib etdi.

- ^ Uilyam Xendrik (2014 yil 4 sentyabr). "Kompyuter viruslari tarixi". Ro'yxatdan o'tish. Olingan 29 mart 2015.

- ^ "Cryptomining Worm MassMiner ko'plab zaifliklarni ekspluatatsiya qiladi - xavfsizlik bulvari". Xavfsizlik bulvari. 2018 yil 2-may. Olingan 9 may 2018.

- ^ "Zararli dastur: turlari, himoyasi, oldini olish, aniqlash va olib tashlash - yakuniy qo'llanma". EasyTechGuides.

- ^ "Word Document viruslaridan ehtiyot bo'ling". us.norton.com. Olingan 25 sentyabr 2017.

- ^ Jon fon Neyman, "O'z-o'zini ko'paytirish avtomatlari nazariyasi", 1-qism: Illinoys Universitetida o'qilgan ma'ruzalar stenogrammasi, 1949 yil dekabr, muharriri: A. W. Burks, Illinoys universiteti, 1966 yil.

- ^ Fred Koen, "Kompyuter viruslari", doktorlik dissertatsiyasi, Janubiy Kaliforniya universiteti, ASP Press, 1988 y.

- ^ Yosh, Odam; Yung, Moti (2004). Zararli kriptografiya - kriptovirologiyani fosh qiladi. Vili. pp.1 –392. ISBN 978-0-7645-4975-5.